Какво е етично хакване и от какво се състои?

Световните информационни и технологични новини обикновено са пълни с новини за открития и експлоатация на уязвимости в инфраструктури, оборудване, системи и програми. Също така, от компютърни атаки, сривове в сигурността и дори кибервойни между страните и техните публични и частни инфраструктури. Целият този разказ има тенденция да остане модерен или жив, за хакерска култура. Тоест всичко свързано с Хакерско движение и хакери. Но преди всичко това, свързано с "Етично хакване".

И защото? Защото тази област на информационните технологии е тази, която обхваща и търси най-много професионални ИТ експертиоткриване, предотвратяване, смекчаване и разрешаване на всякакви компютърна атака преди или след възникването му. Поради тази причина днес ще проучим малко за тази интересна ИТ област на етично хакване.

И както обикновено, преди да се задълбочим в настоящата публикация по въпроса, по-свързан с хакерския свят, по-конкретно за етично хакване, ще оставим за заинтересованите връзките към някои от нашите предишни свързани публикации със същото. За да могат да го направят лесно, в случай че искат да увеличат или засилят знанията си за това, в края на четенето на тази публикация:

„Има много потребители, които се чудят как да защитят мобилните си телефони от хакери и кражба, две различни концепции, които в крайна сметка са свързани. И тук ще ви покажем много полезни и ефективни мерки.” Как да защитя мобилния си телефон от хакери и кражба

Всичко за етичното хакване

Произход на хакерството и хакерите

Френската революция

Както е логично и разумно, в някои съществуващи литератури тя се приема като отправна точка на произход на технологичното хакване или модерно хакерско движение, по време на индустриалния и технологичен бум на 19 век.

Тъй като за тези години сегашната и прогресивна степен на съществуващото индустриализация и технологии започна да застрашава деликатния съществуващ баланс. Балансът между собствениците на произведените богатства и заемащите работни места, които са го произвеждали.

По-точно моменти от Френската революция, в който започнаха да се използват перфокарти. Че те са най-близкото нещо до софтуерните програми, в някои устройства или машини, като например така наречената "машина на"жакардов стан".

първата компютърна атака

Тоест, на Перфорирани карти са използвани за автоматизиране на споменатия стан. Всичко това чрез система, подобна на a вид код създаден, използвайки показанията на дупката като двоични числа "едно" (1) и "нула" (0), като например в съвременните компютри.

По този начин, кодиране и съхраняване на текстилни шарки комплекс върху перфокарти. И следователно минимизиране и отхвърляне на страхотните умения на експертите тъкачи за производство на луксозни платове. а именно, намалява броя на свободните работни места за този сектор.

Това доведе до, една от първите известни компютърни атаки, така да го наречем. Даден, от ядосани тъкачи (злонамерени хакери) срещу Жакардови станове (текстилни машини или компютри). Чрез пускане на дървени обувки върху тях, с цел да блокират механизмите им и да ги повредят.

Това, което обикновено се приема като еквивалент на, едно от първа атака с отказ на услуга или компютърен саботаж, към компютъризирано оборудване на работните места.

хакерски новини

Произход на хакерското движение

Още в нашето съвремие, през 20-ти и 21-ви век, The съвременни хакери са склонни да се свързват по-конкретно с Информационни и комуникационни технологии (ИКТ).

Тъй като, с тези те обикновено осъществяват дейността си, разпространяват своите знания и идеи и разпространяват своите действия. По този начин се заменят физическите действия, или пропагандата чрез хартия и молив, или традиционните средства за комуникация (печатна преса, радио и телевизия).

Следователно, сега на съвременни хакери са по-пряко свързани с използване на интернет чрез компютри, мобилни телефони, таблети или друго оборудване. И главно чрез използването на безплатен софтуер и програми с отворен код.

Връзка с движението за свободен софтуер

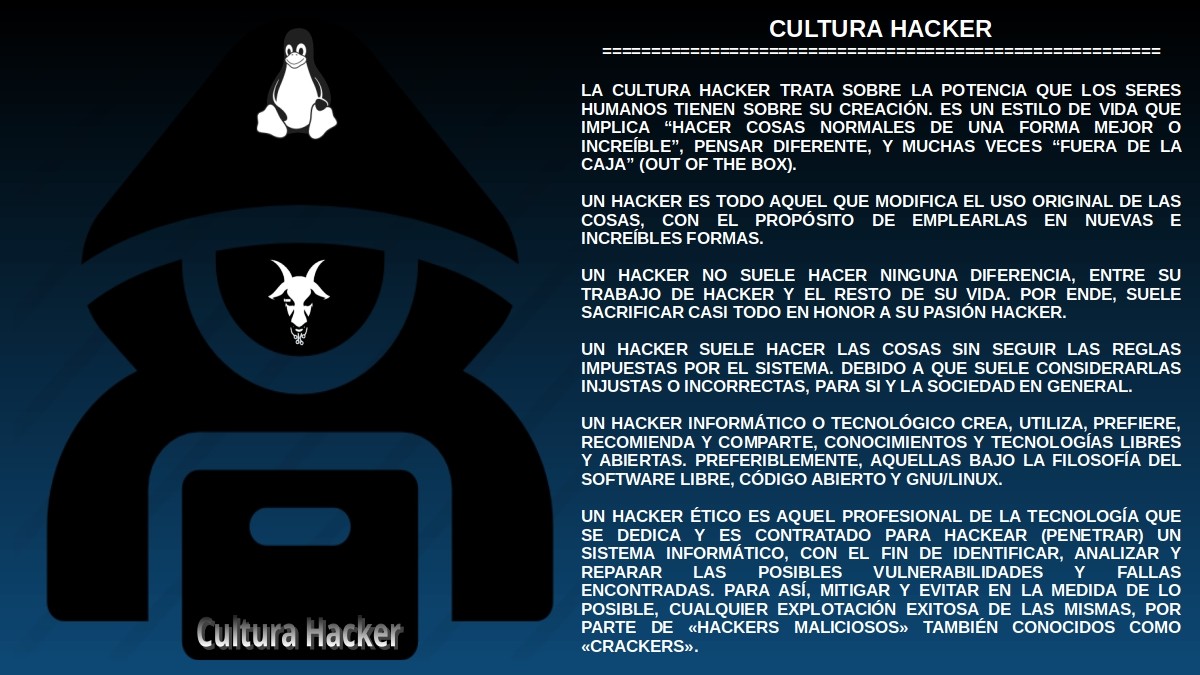

Това повече от всичко, защото произходът на термина "хакер" обикновено се намира наоколо втората половина на 20 век. И има тенденция да се асоциира с клубовете и лабораториите на Масачузетски технологичен институт (Масачусетски технологичен институт, на английски или просто MIT).

Като, неговите работници и членове бяха предшествениците в измислянето на хакерската култура. Те, в края на 50-те години, присвоиха това име (хакер) на членовете на групата, които отговаряха за отстраняване на технически проблеми. Много от които бяха разрешени чрез философията на заетостта на безплатни знания и инструменти, които споделиха помежду си и с др.

Поради тази причина често се свързва хакерско движение al Движение за свободен софтуер (SL) и с отворен код (OC). Тъй като второто се ражда от първото поради необходимостта да притежават собствени знания и алтернативни технологии, безопасни и надеждни за постигане на целите си.

Какво е хакерство и компютърни хакери?

Хакер за произход на думите

Казва се, че произходът на дума "хакер", идва от дума "хак", на английски, което означава "хаквам или изрязвам" плюс наставка "ър" което е свързано с „агент или лице, което извършва действие”. Това прави тази дума пряко свързана с дърветата. Следователно, в миналото, казвайки, че човек е хакер, се е отнасяло до лице, отговорно за изпълнението на тази работа, тоест, което е работило като дървосекач.

Но с течение на времето тази дума беше свързана с компютърна зона защото, когато техниците трябваше поправете някакво устройство, често Те използваха груба сила. И чрез остър удар отстрани на компютри и друго подобно оборудване.

И така, отначало може да се каже, че дума "хакване" е свързано с решавайте ежедневните проблеми по новаторски или различни начини, тоест по нетрадиционен или конвенционален начин.

Въпреки това, когато става въпрос за област на информатиката и изчислителната техника, може да се изрази, че дума "хакване" се отнася директно до търсене и използване на уязвимости в сигурността в технологични инфраструктури (мрежи, оборудване, системи и програми).

компютърни хакери

Следователно, a Хакер от гледна точка на компютъра може да се дефинира като, иличовек, който ечесто използват и овладяват компютърните технологии по напреднал или необикновен начин. За да направите това, достъп до източници на знания и информационни платформи (социални, политически, икономически, културни и технологични), за да постигане на промени или демонстриране на неуспех.

Следователно, a компютърен хакер винаги ходете в постоянно търсене на технологични знания, във всичко, свързано с компютърните системи. И също така, неговите механизми за сигурност, техните уязвимости, как да се възползват от тези уязвимости за различни цели.

Какви видове компютърни хакери съществуват?

Подробни дефиниции и обяснения на тази тема често се намират в Интернет. Въпреки това, кратък начин за обяснение на известни видове компютърни хакери Това е както следва:

Хакери с бяла шапка

Те са тези компютърни хакери, посветени на отстраняването на софтуерни уязвимости, дефиниране на методологии, мерки за сигурност и защита на системите чрез различни инструменти. Тоест, те са онези хора, които са посветени на сигурността в приложенията, операционните системи и защитата на чувствителни данни, като по този начин гарантират поверителността на потребителската информация.

Следователно те са известни още като „Етични хакери“ и „Птестъри“.

Хакери на "Черната шапка" (Черна шапка)

Те са тези компютърни хакери, посветени на получаване и използване на уязвимости в информационни системи, бази данни, компютърни мрежи, операционни системи, някои софтуерни продукти, наред с други цели. Да нарушат сигурността им и да постигнат различни цели, които обикновено са в собствена полза или за престъпни групи от хакери.

Следователно те са известни още като „Неетични хакери“ и „Крекери“.

Хакери на сивата шапка

Те са тези компютърни хакери, които обикновено са между двете страни, тъй като те обикновено са посветени както на получаване и използване на уязвимости, така и на защита и защита на системите. А друг път те са склонни да извършват операции, които често са в конфликт от морална гледна точка.

Като, извършват хакове на групи, на които те са идеологически противопоставени или провеждат кибер протести на хактивистки които могат да причинят определени преки или странични щети на трети страни.

Какво е етично хакерство и от какво се състои?

значение

В този момент, разбирането на Произход и значение на хакерството и хакерите, остава само да разберем и овладеем какво е "Етично хакване" и от какво се състои.

С прости думи, този ИТ домейн може да бъде дефиниран, както следва:

El Етично хакване Това е полето на действие, което определя работата на онези професионалисти, които се посвещават и/или са наети да хакнат компютърна система. За да се идентифицират и поправят възможни намерени уязвимости, което ефективно предотвратява експлоатацията от "Зловредни хакери" o "крекери".

Това означава, че споменатото ИТ поле се състои от използването на специализиран ИТ специалист при провеждане на тестове за проникване на компютърни системи и софтуер. И винаги, с цел оценка, укрепване и подобряване на сигурността на оценяваните инфраструктури.

тестери за писалки

И тези IT специалисти обикновено се наричат "пентестери". Следователно неговата позиция и функции могат да бъдат описани по следния начин:

Пентестър е професионалист в областта на компютърните науки, чиято работа е да следват няколко конкретни процеса или стъпки, които гарантират добър преглед или компютърен анализ. По такъв начин, за да може да извърши всички възможни запитвания за повреди или уязвимости в анализирана компютърна система. Затова често се нарича Одитор по киберсигурност.

Съответно, Pentesting наистина е форма на хакване, само тази практика е напълно законно. Тъй като има съгласието на собствениците на оборудването, което да бъде тествано, освен че има намерение да причини реални щети, за да го коригира.

Инструменти

Има много инструменти за изпълнение на задачи етично хакванеТ.е. Хакерски инструменти. В допълнение към други подобни софтуерни инструменти, свързани с ИТ сигурностследователно, първият поглед върху познаването им може да се направи чрез следните връзки:

Обобщение

Накратко, "етично хакване" е един от многото клонове на компютърните технологии, които обикновено са не само много вълнуващи, но и много важни. Тъй като тези, които работят там, т.е етични хакери (компютърни хакери и пентестери) изпълнява възхитителната и жизненоважна работа на, защита на правителствата и компаниите.

И винаги, от правен и упълномощен анализ на своите инфраструктури, оборудване, системи и програми за тяхното укрепване. Намаляване и по този начин избягване на евентуални атаки от т.нар хакери, тоест на злонамерени хакери или кракери.

Освен това се надяваме, че тази публикация позволява на мнозина да разберат в правилното си измерение концепцията на думата "Хакер" и "Кракер", и много други свързани. Сред другите подходящи определения, като видовете хакери и инструментите, които обикновено използват за работа. И идвах, ако трябва, да „събудете този хакер, който всички носят вътре“, надявайки се да направи страхотни неща, главно за доброто на другите.