Brugere med erfaring inden for IT og sikkerhed hun er ganske vant til at komme på tværs af meget tekniske termer, som andre ikke ville vide, hvordan de skulle definere. I dag vil vi tale om DMZ og vi vil forklare, hvad det er til, og hvordan man aktiverer det.

I dag er computernetværk en væsentlig del af ethvert forretningsmiljø, og med hensyn til sikkerhed skal det være så effektivt som muligt, hvis vi ønsker, at sikkerhed skal herske i arbejdsmiljøet. En af routerens funktioner er at blokere netværksindgange for at beskytte det mod eksterne forbindelser. Her taler vi om DMZ.

Før vi forklarer, hvad DMZ er, og hvad den er beregnet til, vil vi fremhæve en meget vigtig faktor. I enhver form for handling, der indebærer ordene sikkerhed og informatik, Vi skal være meget forsigtige og altid udføre disse konfigurationer, hvis vi har den nødvendige viden eller har professionel support. Med det sagt, lad os se, hvad DMZ er.

Hvad er DMZ?

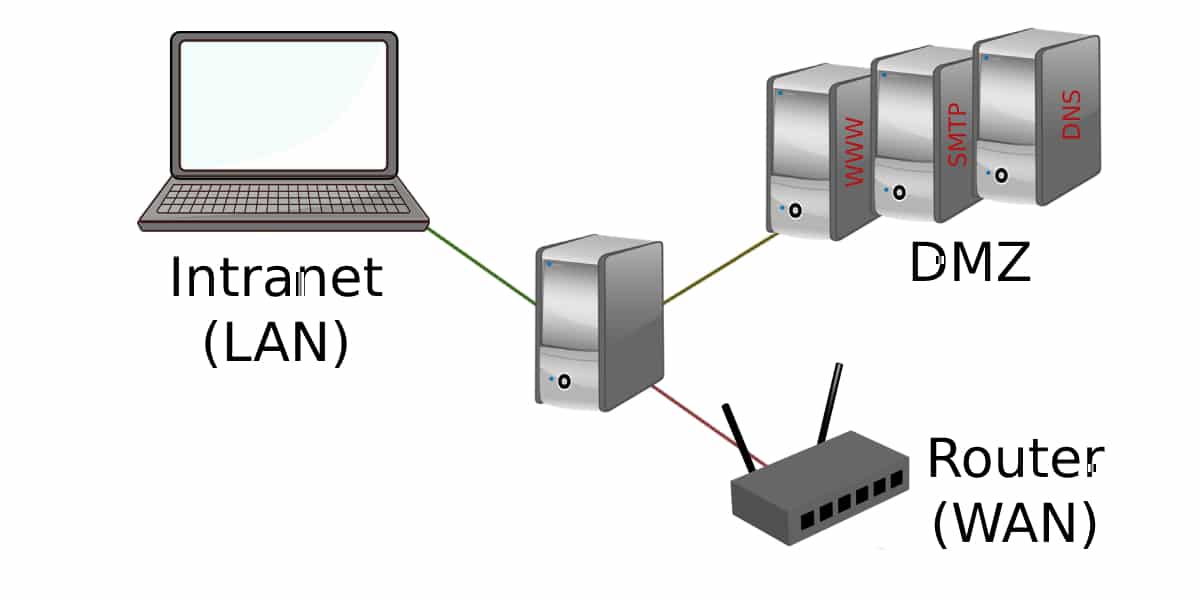

DMZ eller “Demilitarized Zone” er en mekanisme, der almindeligvis bruges i forretningsmiljøet til beskytte netværksforbindelser. Det er et lokalt netværk (privat IP), der er placeret mellem ethvert selskabs interne netværk og det eksterne netværk til det (Internet).

En demilitariseret zone er et isoleret netværk, der findes inden for det interne netværk i en virksomhed eller organisation. Det vil sige DMZ Det fungerer som et filter mellem internetforbindelsen og netværket af private computere, hvor det fungerer. Hovedformålet er således at kontrollere, at forbindelserne mellem begge netværk er tilladt.

I dette netværk findes de filer og ressourcer i organisationen, der skal være tilgængelige fra internettet (e-mail-servere, filserver, CRM-applikationer, DNS- eller ERP-servere, websider osv.). Derfor opretter DMZ en "sikkerhedszone" på flere computere, der er forbundet til netværket.

Hvad er det for?

DMZ har den vigtigste funktion, at computere eller værter kan levere tjenester til det eksterne netværk (e-mail) og fungere som en beskyttelsesfilter til det interne netværkfungerer som en "firewall" og beskytter den mod ondsindede indtrængen, der kan kompromittere sikkerheden.

DMZ'er bruges ofte at finde de computere, der skal bruges som servere, som skal tilgås via eksterne forbindelser. Disse forbindelser kan styres ved hjælp af Port Address Translation (PAT).

DMZ, som vi har sagt, bruges ofte i forretningsmiljøer, men det kan også bruges i en lille kontor eller hjem. DMZ kan bruges til udføre firewall-tests på en personlig computer eller fordi vi vil ændre den router, der leveres af virksomheden.

Aktivering af DMZ på en router kan være meget nyttig, hvis du ikke kan oprette forbindelse eksternt uden for vores netværk. Det giver os mulighed for at se, hvad fejlen er, hvis vi ikke ved, om vi har et portproblem, en applikationskonfiguration eller en DDNS-fejl.

Hvad er den typiske konfiguration af DMZ?

DMZ'er er normalt konfigureret med to Firewallog tilføjer et plus af sikkerhed til det netværk, de beskytter. Generelt placeres de normalt mellem en firewall der beskytter mod eksterne forbindelser og en anden firewall, fandt indgangen til det interne netværk eller undernetfirewall.

I sidste ende er DMZ'er det vigtige netværkssikkerhedsfunktioner designet til at holde data sikre og forhindre uønskede indtrængen.

Hvordan konfigureres DMZ?

For at konfigurere DMZ skal brugeren implementere en Bestemt og unik IP til den computer, der har brug for tjenesten. Dette trin er vigtigt, så denne IP ikke går tabt, og at den er bestemt til en anden computer. Derefter skal følgende trin følges:

- Gå ind i menuen DMZ-konfiguration (Placeret på routeren. Du kan prøve at kigge efter den i din routers guide). Vi kan også finde dette inden for "Avanceret portkonfiguration".

- Vi vælger den mulighed, der tillader os få adgang til IP-adresse.

- Her vil vi fjern Firewall at vi ønsker at trække os tilbage.

Fordele og ulemper ved konfiguration af DMZ

Advantage

Generelt giver konfiguration af DMZ større sikkerhed med hensyn til computersikkerhed, men det skal bemærkes, at processen er kompleks og bør kun udføres af en bruger, der har den nødvendige viden om netværkssikkerhed.

Generelt konfigurerer brugerne DMZ til at optimere ydeevnen for applikationer, programmer, videospil eller web- og onlinetjenester. For eksempel er det gavnligt at aktivere DMZ leg med konsoller, ved mange lejligheder har vi brug for denne funktionalitet netop for at spille online korrekt og ikke have problemer med Moderat NAT og åbne porte.

DMZ-konfiguration tillader det deaktivere tjenester, der ikke bruges til forhindre andre i at nå informationen der indeholder udstyr, der er sammenkoblet til netværket.

Ulemper

Opsætning af DMZ er noget, som ikke alle ved, hvordan man gør, så at gøre det på den forkerte måde kan føre til muligheden for mister eller lider af en slags kopi i al den information, systemet har. Derfor vil det være strengt nødvendigt, at kun de, der er helt sikre på, hvad de laver, udfører denne handling.

Generelt set er opsætning af DMZ meget gavnlig til de forretningsmiljøer, hvor det er meget nødvendigt at levere det største sikkerhed i begrebet netværksforbindelser. Derfor skal du have it-fagfolk, der korrekt konfigurerer DMZ.

Ellers, hvis DMZ-bekræftelsen ikke udføres pænt og detaljeret, kan det være meget farligt og kan føre til tab af information af vores team eller tiltrække ondsindede eksterne indtrængen. Vi anbefaler, at du har professionel computersikkerhedsstøtte, hvis du overvejer at løse dette problem.

Og du, har du konfigureret DMZ'en til din router? Lad os vide i kommentarerne.