Was ist ethisches Hacken und woraus besteht es?

Die Informations- und Technologienachrichten der Welt sind normalerweise voll von Nachrichten über die Entdeckung und Ausnutzung von Schwachstellen in Infrastrukturen, Geräten, Systemen und Programmen. Auch vor Computerangriffen, Sicherheitsausfällen und sogar Cyberkriegsereignissen zwischen Ländern und ihren öffentlichen und privaten Infrastrukturen. All diese Erzählung neigt dazu, modisch oder lebendig zu bleiben Hackerkultur. Das heißt, alles rund um die Hacking-Bewegung und Hacker. Aber vor allem auf das im Zusammenhang mit der "Ethisches Hacken".

Und weil? Denn dieser Bereich der Informationstechnologie ist derjenige, der am meisten umfasst und durchsucht professionelle IT-Experten, zu erkennen, zu verhindern, zu mildern und zu beheben Computerangriff vor oder nach seinem Auftreten. Aus diesem Grund werden wir uns heute ein wenig mit diesem interessanten IT-Bereich der beschäftigen ethisches Hacken.

Und wie üblich, bevor Sie sich mit dieser vorliegenden Veröffentlichung auf einen verwandteren Punkt befassen die Hackerwelt, genauer gesagt über die ethisches Hacken, wir werden für diejenigen, die daran interessiert sind, die Links zu einigen unserer hinterlassen vorherige verwandte Beiträge mit dem gleichen. Damit sie es einfach tun können, falls sie ihr Wissen darüber erweitern oder festigen möchten, am Ende der Lektüre dieser Veröffentlichung:

„Viele Benutzer fragen sich, wie sie ihr Handy vor Hackern und Diebstahl schützen können, zwei verschiedene Konzepte, die letztendlich miteinander verbunden sind. Und hier zeigen wir Ihnen viele sinnvolle und effektive Maßnahmen.“ So schützen Sie mein Handy vor Hackern und Diebstahl

Alles über ethisches Hacken

Ursprung von Hacking und Hackern

Französische Revolution

Logischerweise und vernünftigerweise wird es in einigen bestehenden Literaturstellen als Ausgangspunkt für die Ursprung des technologischen Hackens oder des moderne Hacking-Bewegung, zur Zeit des industriellen und technologischen Aufschwungs des 19. Jahrhunderts.

Da für diese Jahre der aktuelle und fortschreitende Grad des Bestehenden Industrialisierung und Technik begann das empfindliche bestehende Gleichgewicht zu bedrohen. Das Gleichgewicht zwischen den Eigentümern des produzierten Reichtums und den Inhabern der Arbeitsplätze, die ihn produziert haben.

Genauer gesagt, Momente der Französische Revolution, in der Lochkarten verwendet wurden. Dass sie Softwareprogrammen in einigen Geräten oder Maschinen wie der sogenannten „Maschine“ am nächsten kamenJacquard-Webstuhl«.

Erster Computerangriff

Das heißt, die Perforierte Karten wurden verwendet, um den Webstuhl zu automatisieren. All dies durch ein ähnliches System wie a Art Code erstellt, unter Verwendung der Lochmesswerte als Binärzahlen „Eins“ (1) und „Null“ (0), wie in modernen Computern.

So kodieren und speichern Sie die textile Muster Komplex auf Lochkarten. Und folglich die großen Fähigkeiten erfahrener Weber zu minimieren und auf sie zu verzichten, um Luxusstoffe herzustellen. Nämlich, die Zahl der Stellenangebote reduziert für diesen Sektor.

Dies führte dazu, einer der ersten bekannten Computerangriffe, um es so zu nennen. Gegeben, von der Wütende Weber (böswillige Hacker) gegen die Jacquard-Webstühle (Textilmaschinen oder Computer). Indem Holzschuhe auf sie geworfen werden, um ihre Mechanismen zu blockieren und sie zu beschädigen.

Was normalerweise als Äquivalent zu einem der angesehen wird erster Denial-of-Service-Angriff oder eine Computersabotage bis hin zu computergestützten Geräten an Arbeitsplätzen.

Hacker-News

Ursprung der Hacking-Bewegung

Bereits in unserer Neuzeit, während der 20. und 21. Jahrhundert, The moderne Hacker eher spezifisch zugeordnet werden Informations- und Kommunikationstechnologien (IKT).

Da, mit diesen sie normalerweise ihre Aktivitäten durchzuführen, ihr Wissen und ihre Ideen zu verbreiten und ihre Aktionen zu verbreiten. Dadurch werden physische Handlungen oder Propaganda durch Papier und Bleistift oder traditionelle Kommunikationsmittel (Druckpresse, Radio und Fernsehen) ersetzt.

Folglich jetzt die moderne Hacker direkter verwandt sind Nutzung des Internets durch Computer, Handys, Tablets oder andere Geräte. Und vor allem durch die Verwendung von kostenlose Software und Open-Source-Programme.

Beziehung zur Freie-Software-Bewegung

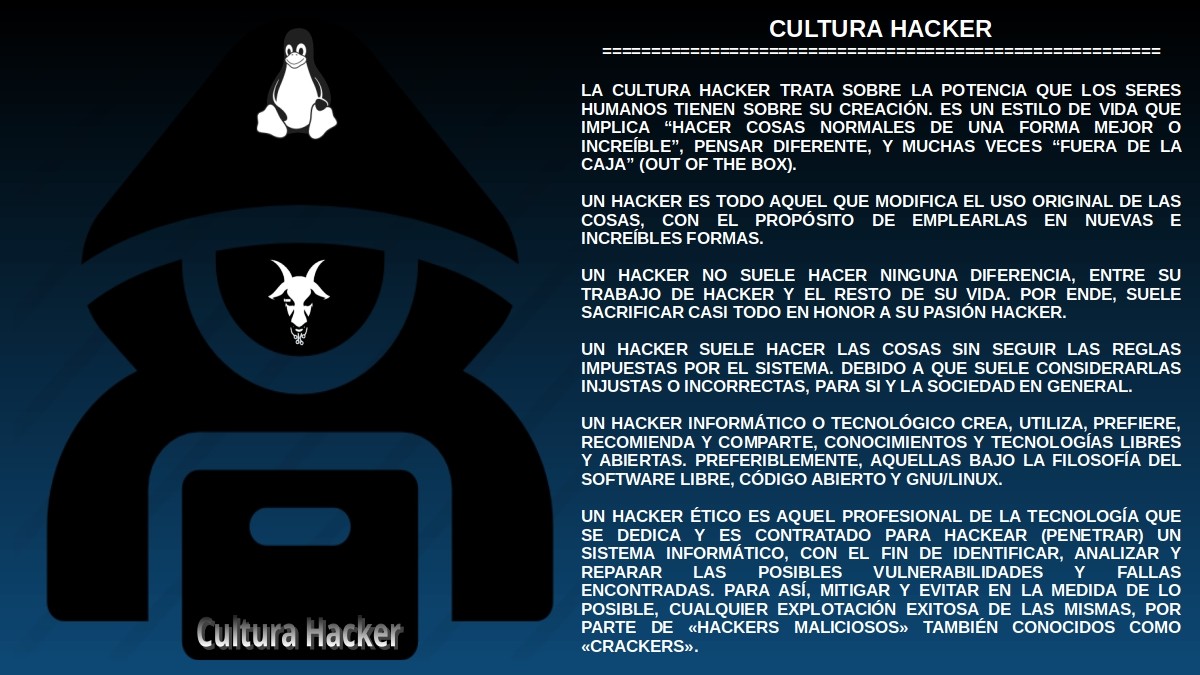

Dies vor allem, weil die Herkunft des Begriffs „Hacker“ befindet sich normalerweise in der Nähe zweite Hälfte des 20. Jahrhunderts. Und es neigt dazu, sich mit den Clubs und Labors der zu verbinden Massachusetts Institut für Technologie (Massachusetts Institute of Technology, auf Englisch, oder einfach MIT).

Wie, ihre Arbeiter und Mitglieder waren die Vorläufer bei der Prägung der Hackerkultur. Diese gaben Ende der 50er Jahre den verantwortlichen Mitgliedern der Gruppe diesen Namen (Hacker). technische Probleme beheben. Viele davon wurden durch eine Beschäftigungsphilosophie gelöst kostenloses Wissen und Werkzeuge, die sie untereinander und mit anderen teilten.

Aus diesem Grund wird es oft assoziiert Hackerbewegung al Bewegung Freie Software (SL) und Open-Source (OC). Da die zweite aus der ersten geboren wird, da sie über eigenes Wissen und alternative Technologien verfügen müssen, die sicher und zuverlässig sind, um ihre Ziele zu erreichen.

Was ist Hacking und Computerhacker?

Wortursprungs-Hacker

Es wird gesagt, dass der Ursprung von Wort "Hacker", kommt von Wort "hacken", auf Englisch, was "hacken oder schneiden" plus die bedeutet Suffix „äh“ was sich auf „Agent oder Person, die eine Handlung ausführt“ bezieht. Dadurch steht dieses Wort in direktem Zusammenhang mit Bäumen. Daher bezog sich die Aussage, dass eine Person ein Hacker war, in der Vergangenheit auf eine Person, die für die Ausführung dieser Arbeit verantwortlich war, dh die als Holzfäller arbeitete.

Aber im Laufe der Zeit wurde dieses Wort mit dem verwandt Rechenbereich weil, wenn die Techniker mussten ein Gerät reparieren, häufig Sie wandten rohe Gewalt an. Und durch einen scharfen Schlag auf die Seite von Computern und anderen ähnlichen Geräten.

Und so kann man zunächst sagen, dass die Wort "hacken" es ist mit verbunden alltägliche Probleme auf innovative oder andere Weise lösen, das heißt, auf nicht-traditionelle oder herkömmliche Weise.

Wenn es jedoch um die Bereich Informatik und Informatik, kann ausgedrückt werden, dass die Wort "hacken" bezieht sich direkt auf die Suche und Ausnutzung von Sicherheitslücken in technologischen Infrastrukturen (Netze, Geräte, Systeme und Programme).

Computerhacker

Folglich a Hacker in Bezug auf Computer kann als oder definiert werdeneine Person, die istverwenden und beherrschen Computertechnologien oft auf fortgeschrittene oder außergewöhnliche Weise. Auf diese Weise greifen Sie auf Wissensquellen und Informationsplattformen (sozial, politisch, wirtschaftlich, kulturell und technologisch) zu Veränderungen erreichen oder Scheitern demonstrieren.

Daher a Computerhacker gehen Sie immer in die ständige Suche nach technologischem Wissen, in allem, was mit Computersystemen zu tun hat. Und auch seine Sicherheitsmechanismen, seine Schwachstellen, wie man diese Schwachstellen für verschiedene Zwecke ausnutzt.

Welche Arten von Computerhackern gibt es?

Umfangreiche Definitionen und Erklärungen zu diesem Thema finden sich oft im Internet. Jedoch eine prägnante Art, die zu erklären bekannte Typen von Computerhackern Es ist wie folgt:

White-Hat-Hacker

Sind das Computerhacker, die sich der Behebung von Software-Schwachstellen verschrieben haben, Definition von Methoden, Sicherheitsmaßnahmen und Verteidigung von Systemen durch verschiedene Tools. Das heißt, sie sind diejenigen, die sich der Sicherheit von Anwendungen, Betriebssystemen und dem Schutz sensibler Daten widmen und so die Vertraulichkeit von Benutzerinformationen gewährleisten.

Daher werden sie auch als „Ethische Hacker“ und „Ptester“.

Hacker von "Black Hat" (Black Hat)

Sind das Computerhacker, die sich der Erlangung und Ausnutzung von Schwachstellen verschrieben haben in Informationssystemen, Datenbanken, Computernetzwerken, Betriebssystemen, bestimmten Softwareprodukten und anderen Zwecken. Um ihre Sicherheit zu brechen und verschiedene Zwecke zu erreichen, die normalerweise zu ihrem eigenen Vorteil oder für kriminelle Hackergruppen sind.

Daher werden sie auch als „Unethische Hacker“ und „Cracker“.

Grey-Hat-Hacker

Sind das Computerhacker, die normalerweise zwischen den beiden Seiten stehen, da sie in der Regel sowohl der Erlangung und Ausnutzung von Schwachstellen als auch der Verteidigung und dem Schutz von Systemen dienen. Und manchmal neigen sie dazu, Operationen durchzuführen, die aus moralischer Sicht oft widersprüchlich sind.

Wie zum Beispiel, Hacks durchführen zu Gruppen, denen sie ideologisch entgegengesetzt sind, oder hacktivistische Cyber-Proteste durchführen die Dritten bestimmte direkte oder indirekte Schäden zufügen können.

Was ist Ethical Hacking und woraus besteht es?

Bedeutung

An dieser Stelle gut zu verstehen Ursprung und Bedeutung von Hacking und Hackern, es bleibt nur zu verstehen und zu beherrschen, was das ist "Ethisches Hacken" und woraus es besteht.

Vereinfacht lässt sich diese IT-Domäne wie folgt definieren:

El Ethisches Hacken Es ist das Tätigkeitsfeld, das die Arbeit jener Fachleute definiert, die sich dem Hacken eines Computersystems widmen und/oder beauftragt werden. Um mögliche gefundene Schwachstellen zu identifizieren und zu reparieren, was eine Ausnutzung durch effektiv verhindert "Bösartige Hacker" o "Cracker".

Das bedeutet, dass besagter IT-Bereich aus der Nutzung von besteht spezialisiertes IT-Fachpersonal bei der Durchführung von Penetrationstests von Computersystemen und Software. Und immer mit dem Ziel, die Sicherheit der evaluierten Infrastrukturen zu evaluieren, zu stärken und zu verbessern.

Pentester

Und diese IT-Experten werden in der Regel angerufen "Pentester". Daher können seine Position und Funktionen wie folgt beschrieben werden:

Ein Pentester ist ein Fachmann im Bereich der Informatik, deren Aufgabe es ist, mehrere spezifische Prozesse oder Schritte zu befolgen, die eine gute Prüfung garantieren, oder Computeranalyse. Auf diese Weise, um alle möglichen Anfragen über durchführen zu können Ausfälle oder Schwachstellen in einem analysierten Computersystem. Daher wird es oft genannt Auditor für Cybersicherheit.

Dementsprechend Pentesting ist wirklich eine Form von Hacking, nur diese Praxis ist völlig legal. Da es die Zustimmung der Eigentümer der zu testenden Ausrüstung hat, zusätzlich zu der Absicht, echten Schaden zu verursachen, um es zu beheben.

Werkzeuge

Es gibt viele Tools, um Aufgaben auszuführen ethisches HackenDh Hacking-Tools. Neben anderen ähnlichen Software-Tools im Zusammenhang mit dem Computer-Sicherheit, daher kann ein erster Blick darauf geworfen werden, sie zu kennen, über die folgenden Links:

Zusammenfassung

Zusammenfassend kann die „Ethisches Hacken“ ist einer von vielen Zweige der Computertechnik, die meist nicht nur sehr spannend, sondern auch sehr wichtig sind. Da diejenigen, die dort arbeiten, das heißt, die Ethische Hacker (Computerhacker und Pentester) die bewundernswerte und lebenswichtige Arbeit leisten, Regierungen und Unternehmen schützen.

Und immer, durch rechtliche und autorisierte Analyse seiner Infrastrukturen, Ausrüstungen, Systeme und Programme, um sie zu stärken. Reduzierung und damit Vermeidung möglicher Angriffe von sog Hackerdas heißt, von der böswillige Hacker oder Cracker.

Darüber hinaus hoffen wir, dass diese Veröffentlichung es vielen ermöglicht, das Konzept des Wortes in seiner eigentlichen Dimension zu verstehen "Hacker" und "Cracker", und viele weitere verwandte. Unter anderem relevante Definitionen, wie die Arten von Hackern und die Tools, die sie normalerweise verwenden, um zu arbeiten. Und ich kam, wenn nötig, zu „Erwecke diesen Hacker, den jeder in sich trägt“, in der Hoffnung Großes zu tun, hauptsächlich zum Wohle anderer.