Użytkownicy z doświadczeniem w zakresie IT i bezpieczeństwo jest przyzwyczajona do spotykania bardzo technicznych terminów, których inni ludzie nie potrafiliby zdefiniować. Dzisiaj porozmawiamy o DMZ i wyjaśnimy, do czego służy i jak go aktywować.

Obecnie sieci komputerowe są niezbędnym elementem każdego środowiska biznesowego i pod względem bezpieczeństwa muszą być jak najbardziej efektywne, jeśli chcemy, aby bezpieczeństwo panowało w środowisku pracy. Jedną z funkcji routera jest: zablokuj porty wejściowe do sieci aby chronić go przed połączeniami zewnętrznymi. Tutaj mówimy o DMZ.

Zanim wyjaśnimy, czym jest strefa DMZ i do czego służy, chcemy podkreślić bardzo ważny czynnik. W każdym rodzaju działania, które implikuje słowa bezpieczeństwo i informatyka, Musimy być bardzo ostrożni i zawsze przeprowadzać te konfiguracje, jeśli mamy niezbędną wiedzę lub profesjonalne wsparcie. Powiedziawszy to, zobaczmy, czym jest strefa DMZ.

Co to jest strefa DMZ?

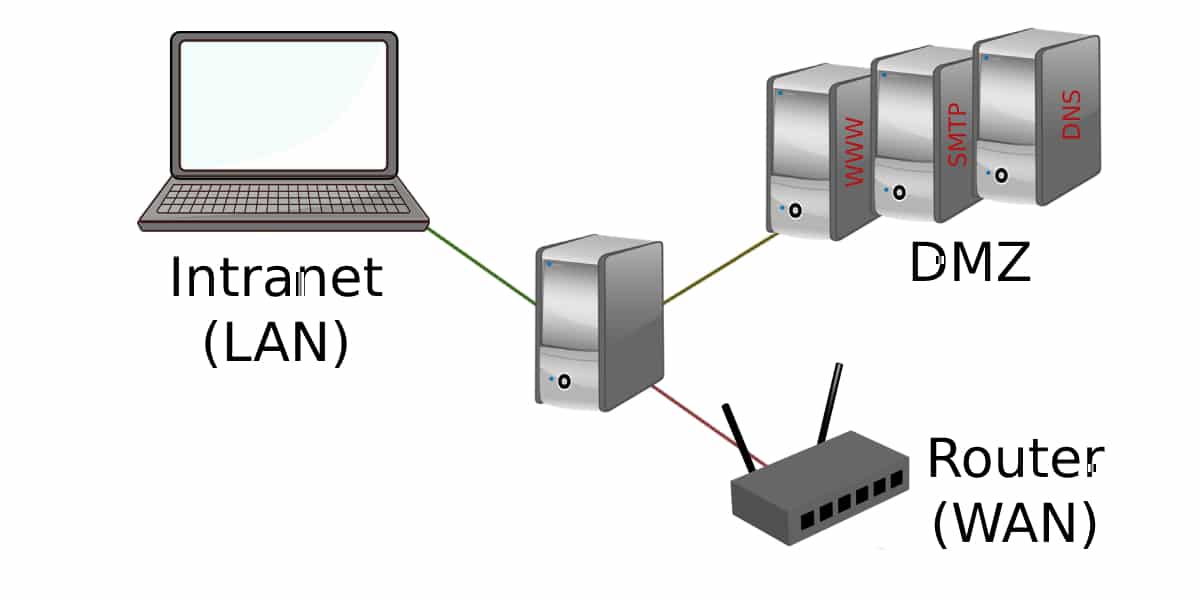

DMZ lub „Strefa zdemilitaryzowana” to mechanizm powszechnie stosowany w środowisku biznesowym do: chronić połączenia sieciowe. Jest to sieć lokalna (prywatny adres IP), która znajduje się między sieć wewnętrzna dowolnej firmy i sieć zewnętrzna do niej (Internet).

Strefa zdemilitaryzowana to wyizolowana sieć znajdująca się w wewnętrznej sieci firmy lub organizacji. Oznacza to, że strefa DMZ działa jako filtr między połączeniem internetowym a siecią prywatnych komputerów, na których działa. Dlatego głównym celem jest sprawdzenie, czy połączenia między obiema sieciami są dozwolone.

W tej sieci znajdują się te pliki i zasoby organizacji, które muszą być dostępne z Internetu (serwery poczty elektronicznej, serwer plików, aplikacje CRM, serwery DNS lub ERP, strony internetowe itp.). Dlatego DMZ ustanawia DM "strefa bezpieczeństwa" kilku komputerów podłączonych do sieci.

Po co to jest?

Główną funkcją strefy DMZ jest umożliwienie komputerom lub hostom świadczenia usług w sieci zewnętrznej (poczta e-mail) i działa jako filtr ochronny do sieci wewnętrznej, działający jako „firewall” i chroniący go przed złośliwymi włamaniami, które mogą zagrozić bezpieczeństwu.

Strefy DMZ są powszechnie używane zlokalizować komputery, które mają być używane jako serwery, do którego muszą mieć dostęp połączenia zewnętrzne. Połączenia te można kontrolować za pomocą translacji adresów portów (PAT).

Strefa DMZ, jak powiedzieliśmy, jest często używana w środowiskach biznesowych, ale może być również używana w małe biuro lub dom. Strefa DMZ może być używana do: wykonać testy zapory sieciowej na komputerze osobistym lub dlatego, że chcemy zmienić router dostarczony przez firmę.

Aktywacja strefy DMZ routera może być bardzo przydatna w przypadku braku możliwości połączenia się zdalnie spoza naszej sieci. Zobaczmy, na czym polega awaria, jeśli nie wiemy, czy mamy problem z portem, konfiguracją aplikacji lub awarią DDNS.

Jaka jest typowa konfiguracja strefy DMZ?

Strefy DMZ są zwykle konfigurowane z dwoma zaporami sieciowymi, dodając zabezpieczenia plus do sieci, którą chronią. Na ogół są one zwykle umieszczane między zaporą sieciową który chroni przed połączeniami zewnętrznymi i kolejny firewall, znaleziono wpis zapory sieci wewnętrznej lub podsieci.

Ostatecznie strefy DMZ są ważne funkcje bezpieczeństwa sieci zaprojektowane w celu zapewnienia bezpieczeństwa danych i zapobiegania niechcianym włamaniom.

Jak skonfigurować DMZ?

Aby skonfigurować strefę DMZ, użytkownik musi wdrożyć Ustalony i unikalny adres IP komputera, który potrzebuje usługi. Ten krok jest niezbędny, aby ten adres IP nie został utracony i był przeznaczony dla innego komputera. Następnie należy wykonać następujące kroki:

- Wejdź do menu Konfiguracja DMZ (Znajduje się na routerze. Możesz spróbować poszukać go w przewodniku routera). Możemy to również znaleźć w obszarze „Zaawansowana konfiguracja portu”.

- Wybierzemy opcję, która nam na to pozwoli dostęp do adresu IP.

- Tutaj będziemy usuń zaporę sieciową które chcemy wycofać.

Zalety i wady konfiguracji strefy DMZ

Zaleta

Ogólnie rzecz biorąc, konfiguracja DMZ zapewnia większe bezpieczeństwo pod względem bezpieczeństwa komputera, ale należy zauważyć, że proces jest złożone i powinny być wykonywane wyłącznie przez użytkownika, który posiada niezbędną wiedzę na temat bezpieczeństwa sieci.

Ogólnie użytkownicy konfigurują strefę DMZ, aby zoptymalizować wydajność aplikacje, programy, gry wideo lub usługi sieciowe i online. Na przykład włączenie strefy DMZ jest korzystne dla bawić się konsolami, w wielu przypadkach potrzebujemy tej funkcjonalności właśnie do poprawnej gry online i nie mamy z nią problemów Umiarkowany NAT i otwarte porty.

Konfiguracja DMZ pozwala wyłączyć usługi, które nie są wykorzystywane do uniemożliwić innym osobom dotarcie do informacji zawierające sprzęt podłączony do sieci.

Wady

Utworzenie strefy DMZ to coś, co nie każdy wie, jak to zrobić, więc zrobienie tego w niewłaściwy sposób może prowadzić do możliwości stracić lub cierpieć z powodu jakiejś kopii we wszystkich informacjach, które posiada system. Dlatego konieczne będzie, aby tylko ci, którzy są całkowicie pewni tego, co robią, wykonywali tę akcję.

Ogólnie rzecz biorąc, konfiguracja strefy DMZ jest bardzo korzystne dla tych środowisk biznesowych, w których bardzo ważne jest dostarczanie najlepszych bezpieczeństwo w koncepcji połączeń sieciowych. Dlatego musisz mieć specjalistów IT, którzy poprawnie skonfigurują strefę DMZ.

W przeciwnym razie, jeśli potwierdzenie DMZ nie zostanie przeprowadzone starannie i szczegółowo, może to być bardzo niebezpieczne i może prowadzić do utrata informacji naszego zespołu lub przyciągnąć złośliwe włamania z zewnątrz. Jeśli zastanawiasz się nad rozwiązaniem tego problemu, zalecamy skorzystanie z profesjonalnej pomocy w zakresie bezpieczeństwa komputera. .

A ty, czy skonfigurowałeś strefę DMZ swojego routera? Daj nam znać w komentarzach.