O que é hacking ético e em que consiste?

As notícias mundiais de informação e tecnologia costumam estar repletas de notícias sobre descobertas e exploração de vulnerabilidades em infraestruturas, equipamentos, sistemas e programas. Além disso, desde ataques a computadores, falhas de segurança e até eventos de guerra cibernética entre países e suas infraestruturas públicas e privadas. Toda esta narrativa tende a manter-se na moda ou viva, ao cultura hacker. Ou seja, tudo relacionado ao Movimento de hackers e hackers. Mas, sobretudo, ao que diz respeito ao "Hacking Ético".

E por que? Porque, esta área da tecnologia da informação é a que engloba e procura, através dos mais especialistas profissionais de TIdetectar, prevenir, mitigar e resolver qualquer ataque de computador antes ou depois de sua ocorrência. Por isso, hoje vamos explorar um pouco sobre essa interessante área de TI do hacking ético.

E como de costume, antes de aprofundar esta presente publicação em um ponto mais relacionado o mundo hacker, mais especificamente sobre o hacking ético, deixaremos para os interessados os links para alguns de nossos posts relacionados anteriores com o mesmo. Para que possam fazê-lo com facilidade, caso queiram aumentar ou reforçar seus conhecimentos sobre o assunto, ao final da leitura desta publicação:

“Há muitos usuários que se perguntam como proteger seus celulares contra hackers e roubos, dois conceitos diferentes que estão relacionados. E aqui mostraremos muitas medidas úteis e eficazes.” Como proteger meu celular de hackers e roubo

Tudo sobre hacking ético

Origem dos hackers e hackers

Revolução Francesa

Como é lógico e razoável, em alguma literatura existente ele é tomado como o ponto de partida da origem do hacking tecnológico ou o movimento hacker moderno, na época do boom industrial e tecnológico do século XIX.

Uma vez que, para aqueles anos, o atual e progressivo grau de industrialização e tecnologia começou a ameaçar o delicado equilíbrio existente. O equilíbrio entre os donos da riqueza produzida e os ocupantes dos empregos, que eram os que a produziam.

Mais precisamente, momentos do Revolução Francesa, em que os cartões perfurados começaram a ser usados. Que eram o que mais se aproximava dos programas de software, em alguns dispositivos ou maquinários, como a chamada "máquina do"tear jacquard".

primeiro ataque de computador

Ou seja, o Cartões perfurados foram usados para automatizar o referido tear. Tudo isso, através de um sistema semelhante a um tipo de código criado, usando as leituras do furo como números binários “um” (1) e “zero” (0), como, em computadores modernos.

Assim, codificar e armazenar o padrões têxteis complexo em cartões perfurados. E consequentemente minimizando e dispensando as grandes habilidades de tecelões especializados para produzir tecidos de luxo. Quer dizer, reduziu o número de vagas para aquele setor.

Isso resultou, um dos primeiros ataques de computador conhecidos, assim chamá-lo. Dado, pelo tecelões irritados (hackers maliciosos) contra o teares Jacquard (máquinas têxteis ou computadores). Lançando sobre eles sapatas de madeira, com o objetivo de bloquear seus mecanismos e danificá-los.

O que geralmente é tomado como o equivalente de, um dos primeiro ataque de negação de serviço ou uma sabotagem informática, a equipamentos informatizados nos locais de trabalho.

notícias de hackers

Origem do movimento hacker

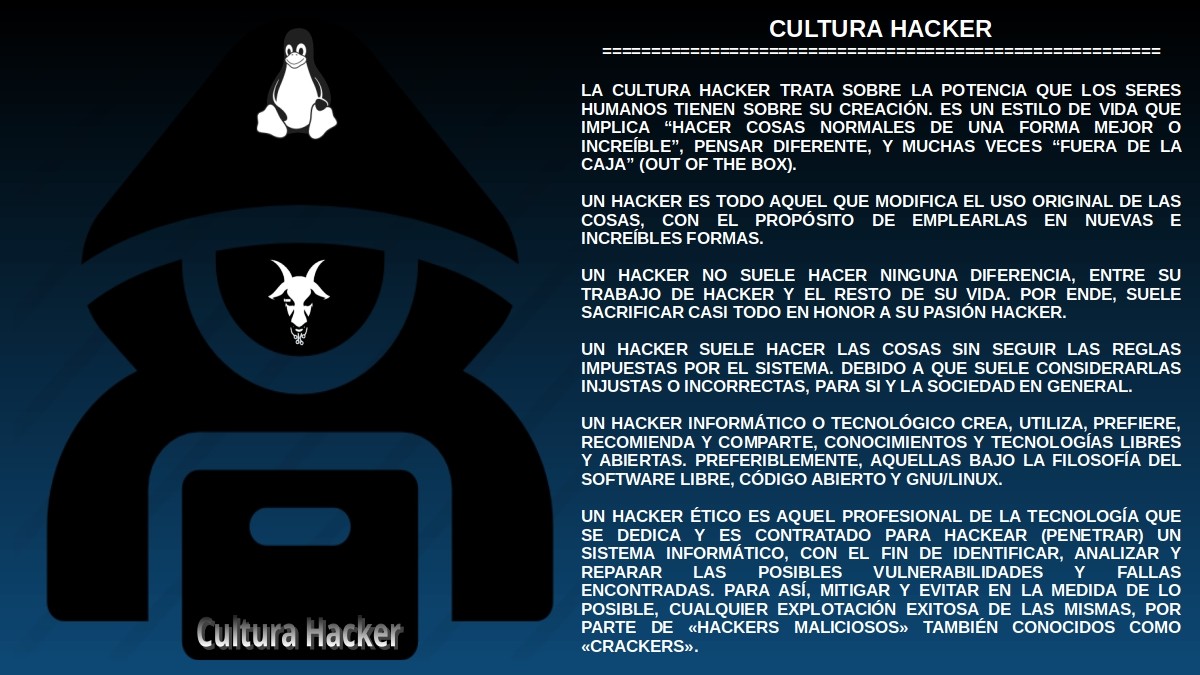

Já em nossos tempos modernos, durante a Séculos 20 e 21, The hackers modernos tendem a estar mais especificamente associados a Tecnologias de Informação e Comunicação (TIC).

Uma vez que, com estes, costumam realizam suas atividades, difundem seus conhecimentos e ideias, e divulgam suas ações. Substituindo assim atos físicos, ou propaganda por meio de papel e lápis, ou meios de comunicação tradicionais (imprensa impressa, rádio e televisão).

Consequentemente, agora o hackers modernos estão mais diretamente relacionados uso da Internet através de computadores, celulares, tablets ou outros equipamentos. E principalmente, através do uso de software livre e programas de código aberto.

Relação com o Movimento do Software Livre

Isso mais do que tudo, porque A origem do termo “Hacker” geralmente fica ao redor segunda metade do século 20. E tende a associar-se, com os clubes e laboratórios da Instituto de Tecnologia de Massachusetts (Massachusetts Institute of Technology, em inglês, ou simplesmente MIT).

Já que, seus trabalhadores e membros foram os precursores na criação da cultura hacker. Estes, no final da década de 50, atribuíram esse nome (hacker) aos integrantes do grupo que estavam encarregados de corrigir problemas técnicos. Muitos dos quais foram resolvidos através de uma filosofia de emprego de conhecimento e ferramentas gratuitas, que eles compartilhavam entre si e com os outros.

Por isso, muitas vezes é associado movimento hacker al Movimento de Software Livre (SL) e Código Aberto (OC). Visto que, a segunda nasce da primeira devido à necessidade de ter conhecimento e tecnologias alternativas próprias, seguras e confiáveis para atingir seus objetivos.

O que é Hacking e Hackers de Computador?

Hacker de origem da palavra

Diz-se que a origem palavra "hacker", vem de palavra "hackear", em inglês, que significa "cortar ou cortar" mais o sufixo "er" que está relacionado a “agente ou pessoa que realiza uma ação”. Isso faz com que essa palavra esteja diretamente relacionada às árvores. Portanto, no passado, dizer que uma pessoa era um hacker referia-se a uma pessoa encarregada de executar tal trabalho, ou seja, que trabalhava como lenhador.

Mas, com o passar do tempo, essa palavra foi relacionada ao área de computação porque, quando os técnicos tiveram que consertar algum dispositivo, freqüentemente Eles usaram força bruta. E por meio de um golpe forte na lateral de computadores e outros equipamentos semelhantes.

E assim, em um primeiro momento, pode-se dizer que o palavra "hackear" está associado com resolver problemas cotidianos de maneiras inovadoras ou diferentes, ou seja, de forma não tradicional ou convencional.

No entanto, quando se trata de área de Informática e Computação, pode-se dizer que o palavra "hackear" refere-se diretamente ao busca e exploração de vulnerabilidades de segurança em infraestruturas tecnológicas (redes, equipamentos, sistemas e programas).

hackers de computador

Consequentemente, um Hacker em termos de informática pode ser definido como, ouuma pessoa que émuitas vezes usam e dominam as tecnologias da computação de forma avançada ou extraordinária. Dessa forma, acessar fontes de conhecimento e plataformas de informação (sociais, políticas, econômicas, culturais e tecnológicas) para alcançar mudanças ou demonstrar falha.

Portanto, um hacker de computador anda sempre no busca permanente por conhecimento tecnológico, em tudo relacionado a sistemas de computador. E também, seus mecanismos de segurança, suas vulnerabilidades, como tirar proveito dessas vulnerabilidades para diversos fins.

Que tipos de hackers de computador existem?

Extensas definições e explicações sobre este tópico são frequentemente encontradas na Internet. No entanto, uma forma concisa de explicar o tipos conhecidos de hackers de computador É o seguinte:

Hackers de chapéu branco

São aqueles hackers de computador dedicados a corrigir vulnerabilidades de software, definição de metodologias, medidas de segurança e defesa de sistemas através de diferentes ferramentas. Ou seja, são aquelas pessoas que se dedicam à segurança em aplicativos, sistemas operacionais e proteção de dados sensíveis, garantindo assim a confidencialidade das informações dos usuários.

Por isso, também são conhecidos como “Hackers Éticos” e “Ptesters”.

Hackers de "Chapéu Preto" (Chapéu Preto)

São aqueles hackers de computador dedicados a obter e explorar vulnerabilidades em sistemas de informação, bancos de dados, redes de computadores, sistemas operacionais, determinados produtos de software, entre outros fins. Para quebrar sua segurança e atingir diversos fins, que geralmente são para benefício próprio ou para grupos criminosos de hackers.

Por isso, também são conhecidos como "Hackers antiéticos" e "Crackers".

Hackers de chapéu cinza

São aqueles hackers de computador que geralmente estão entre os 2 lados, uma vez que geralmente se dedicam tanto à obtenção e exploração de vulnerabilidades quanto à defesa e proteção de sistemas. E outras vezes, tendem a realizar operações muitas vezes conflitantes do ponto de vista moral.

Tais como, executar hacks a grupos aos quais se opõem ideologicamente ou executar protestos cibernéticos hacktivistas que possam causar determinados danos diretos ou colaterais a terceiros.

O que é Ethical Hacking e em que consiste?

Significado

Nesse ponto, entendendo bem o Origem e significado de Hacking e Hackers, resta apenas entender e dominar o que é o "Hacking Ético" e em que consiste.

Em termos simples, este domínio de TI pode ser definido da seguinte forma:

El Etico hacking É o campo de atuação que define o trabalho daqueles profissionais que se dedicam e/ou são contratados para hackear um sistema de computador. A fim de identificar e reparar possíveis vulnerabilidades encontradas, o que efetivamente impede a exploração por "Hackers mal-intencionados" o "biscoitos".

Isso significa que a referida área de TI consiste no uso de equipe de profissionais de TI especializados na realização de testes de penetração de sistemas informáticos e software. E sempre, com o objetivo de avaliar, fortalecer e melhorar a segurança das infraestruturas avaliadas.

testadores de caneta

Eu estou Profissionais de TI são geralmente chamados "pentes". Portanto, sua posição e funções podem ser descritas da seguinte forma:

Um pentester é um profissional da área de ciência da computação, cuja função é seguir diversos processos ou etapas específicas que garantem um bom exame ou análise de computador. Desta forma, para poder realizar todas as consultas possíveis sobre falhas ou vulnerabilidades em um sistema de computador analisado. Por isso, muitas vezes é chamado de Auditor de segurança cibernética.

Em consequência, Petesting é realmente uma forma de Hacking, somente esta prática é totalmente legal. Visto que, tem a anuência dos proprietários do equipamento a ser testado, além de ter a intenção de causar danos reais para corrigi-lo.

Ferramentas

Existem muitas ferramentas para executar tarefas de hacking éticoIe Ferramentas de hackers. Além de outras ferramentas de software semelhantes relacionadas a Segurança informática, portanto, um primeiro olhar para conhecê-los pode ser feito através dos seguintes links:

Resumo

Em resumo, o “hacking ético” é um de muitos ramos de informática, que geralmente não são apenas muito emocionantes, mas muito importantes. Já que quem trabalha lá, ou seja, o hackers éticos (hackers de computador e pentesters) realizar o admirável e vital trabalho de, proteger governos e empresas.

E sempre, por análise legal e autorizada de suas infraestruturas, equipamentos, sistemas e programas para fortalecê-los. Reduzir e assim evitar possíveis ataques dos chamados hackers, isto é, do hackers ou crackers maliciosos.

Além disso, esperamos que esta publicação permita que muitos compreendam em sua própria dimensão o conceito da palavra "Hacker" e "Cracker", e muitos outros relacionados. Entre outras definições relevantes, como os tipos de Hackers, e as ferramentas que costumam usar para trabalhar. E eu vim, se necessário, para “desperte aquele hacker que todo mundo carrega dentro”, esperando fazer grandes coisas, principalmente para o bem dos outros.