Usuários com experiência na área de TI e segurança ela está bastante acostumada a encontrar termos altamente técnicos que outras pessoas não saberiam como definir. Hoje vamos falar sobre o DMZ e explicaremos para que serve e como ativá-lo.

Hoje, as redes de computadores são uma parte essencial de qualquer ambiente de negócios e, em termos de segurança, devem ser o mais eficazes possível se quisermos que a segurança reine no ambiente de trabalho. Uma das funções do roteador é bloquear portas de entrada de rede para mantê-lo protegido de conexões externas. Aqui falamos sobre o DMZ.

Antes de explicar o que é e para que serve o DMZ, queremos destacar um fator muito importante. Em qualquer tipo de ação que implique nas palavras segurança e informática, Devemos ser muito cautelosos e sempre realizar essas configurações se tivermos os conhecimentos necessários ou contamos com suporte profissional. Com isso dito, vamos ver o que é DMZ.

O que é DMZ?

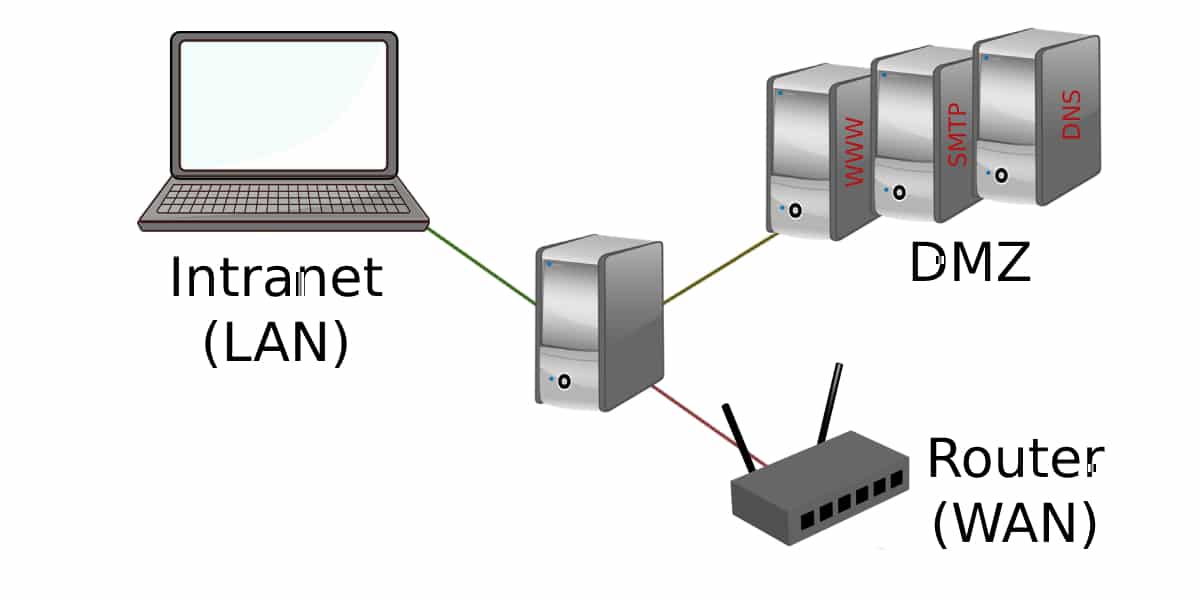

A DMZ ou "Zona Desmilitarizada" é um mecanismo comumente usado no ambiente de negócios para proteger conexões de rede. É uma rede local (IP privado) que está localizada entre a rede interna de qualquer empresa e a rede externa a ela (Internet).

Uma zona desmilitarizada é uma rede isolada encontrada na rede interna de uma empresa ou organização. Ou seja, o DMZ atua como um filtro entre a conexão de internet e a rede de computadores privados onde está operando. Assim, o objetivo principal é verificar se as conexões entre as duas redes são permitidas.

Nesta rede estão localizados os arquivos e recursos da organização que devem ser acessíveis a partir da internet (servidores de e-mail, servidor de arquivos, aplicativos de CRM, servidores DNS ou ERP, páginas da web, etc.). Portanto, o DMZ estabelece um "Zona de segurança" de vários computadores conectados à rede.

O que é?

A DMZ tem como principal função permitir que computadores ou Hosts forneçam serviços à rede externa (Email) e funcionem como um filtro de proteção para rede interna, agindo como um "firewall" e protegendo-o de intrusões maliciosas que podem comprometer a segurança.

DMZs são comumente usados para localizar os computadores a serem usados como servidores, que deve ser acessado por conexões externas. Essas conexões podem ser controladas usando a tradução de endereço de porta (PAT).

O DMZ, como já dissemos, é frequentemente usado em ambientes de negócios, mas também pode ser usado em um pequeno escritório ou casa. O DMZ pode ser usado para realizar testes de firewall em um computador pessoal ou porque queremos trocar o roteador fornecido pela empresa.

Ativar o DMZ de um roteador pode ser muito útil no caso de não ser possível conectar remotamente de fora de nossa rede. Ele nos permite ver qual é a falha se não sabemos se temos um problema de porta, uma configuração de aplicativo ou uma falha de DDNS.

Qual é a configuração típica do DMZ?

DMZs são geralmente configurados com dois firewalls, adicionando uma vantagem de segurança à rede que protegem. Em geral, eles são geralmente colocados entre um firewall que protege de conexões externas e outro firewall, encontrou a entrada da rede interna ou firewall de sub-rede.

Em última análise, DMZs são importantes recursos de segurança de rede projetados para manter os dados protegidos e evitar invasões indesejadas.

Como configurar o DMZ?

Para configurar o DMZ, o usuário deve implementar um IP determinado e único para o computador que precisa do serviço. Esta etapa é fundamental para que este IP não seja perdido e seja destinado a outro computador. Em seguida, as seguintes etapas devem ser seguidas:

- Entre no menu Configuração DMZ (Localizado no roteador. Você pode tentar procurá-lo no guia do roteador). Também podemos encontrar isso na área de "Configuração avançada da porta".

- Vamos selecionar a opção que nos permite acessar endereço IP.

- Aqui vamos remover Firewall que queremos remover.

Vantagens e desvantagens de configurar o DMZ

Vantagens

Em geral, a configuração do DMZ proporciona maior segurança em termos de segurança do computador, mas deve-se destacar que o processo é complexo e só deve ser feito por um usuário que tenha o conhecimento necessário de segurança de rede.

Geralmente, os usuários configuram o DMZ para otimizar o desempenho de aplicativos, programas, videogames ou serviços da Web e on-line. Por exemplo, habilitar o DMZ é benéfico para brincar com consoles, em muitas ocasiões precisamos dessa funcionalidade precisamente para jogar online corretamente e não ter problemas com NAT moderado e portas abertas.

A configuração DMZ permite desativar serviços que não estão sendo usados para impedir que outras pessoas alcancem as informações que contêm os equipamentos que estão interligados à rede.

Desvantagens

Configurar o DMZ é algo que nem todo mundo sabe como fazer, portanto, fazê-lo da maneira errada pode levar à possibilidade de perder ou sofrer algum tipo de cópia em todas as informações que o sistema possui. Portanto, será estritamente necessário que apenas aqueles que estão totalmente seguros do que estão fazendo realizem esta ação.

De um modo geral, a configuração do DMZ é muito benéfico para aqueles ambientes de negócios em que é muito necessário fornecer o melhor segurança no conceito de conexões de rede. Portanto, você deve ter profissionais de TI que configurem corretamente o DMZ.

Caso contrário, se a confirmação de DMZ não for realizada de forma organizada e em detalhes, pode ser muito perigoso e pode levar a perda de informação de nossa equipe ou atrair intrusões externas maliciosas. Recomendamos que você tenha suporte profissional de segurança de computador se estiver pensando em lidar com esse problema.

E você, já configurou o DMZ do seu roteador? Deixe-nos saber nos comentários.