Qu'est-ce que le piratage éthique et en quoi consiste-t-il ?

L'actualité mondiale de l'information et de la technologie regorge généralement d'informations sur les découvertes et l'exploitation de vulnérabilités dans les infrastructures, les équipements, les systèmes et les programmes. Aussi, des attaques informatiques, des failles de sécurité et même des événements de cyberguerre entre les pays et leurs infrastructures publiques et privées. Tout ce récit tend à rester à la mode ou vivant, au la culture des pirates. c'est-à-dire tout ce qui concerne Mouvement de piratage et hackers. Mais surtout, à celui lié à la "Piratage éthique".

Et pourquoi? Car, ce domaine des technologies de l'information est celui qui englobe et cherche, à travers le plus informaticiens professionnelsdétecter, prévenir, atténuer et résoudre tout attaque informatique avant ou après sa survenue. Pour cette raison, aujourd'hui, nous allons explorer un peu ce domaine informatique intéressant du piratage éthique.

Et comme d'habitude, avant de se plonger dans cette présente publication sur un point plus lié à le monde des hackers, plus précisément sur la piratage éthique, nous laisserons aux personnes intéressées les liens vers certains de nos posts connexes précédents avec le même. Pour qu'ils puissent le faire facilement, au cas où ils voudraient approfondir ou renforcer leurs connaissances à ce sujet, à la fin de la lecture de cette publication :

« De nombreux utilisateurs se demandent comment protéger leur mobile contre les pirates et le vol, deux concepts différents qui sont finalement liés. Et ici, nous vous montrerons de nombreuses mesures utiles et efficaces. Comment protéger mon mobile contre les pirates et le vol

Tout sur le piratage éthique

Origine du piratage et des pirates

Révolution française

Comme il est logique et raisonnable, dans certaines publications existantes, il est pris comme point de départ de la origine du piratage technologique ou l' mouvement de piratage moderne, à l'époque du boom industriel et technologique du XIXe siècle.

Étant donné que, pour ces années, le degré actuel et progressif de l'existant industrialisation et technologie commençait à menacer le fragile équilibre existant. L'équilibre entre les propriétaires de la richesse produite et les occupants des emplois, qui sont ceux qui la produisent.

Plus précisément, les moments de la Révolution française, dans lequel les cartes perforées ont commencé à être utilisées. Qu'ils étaient ce qui se rapprochait le plus des programmes logiciels, dans certains appareils ou machines, comme la soi-disant "machine du"métier jacquard«.

première attaque informatique

C'est le Cartes perforées ont été utilisés pour automatiser ledit métier. Tout cela, grâce à un système semblable à un genre de code créé, en utilisant les lectures de trou comme nombres binaires "un" (1) et "zéro" (0), comme dans les ordinateurs modernes.

Ainsi, l'encodage et le stockage des motifs textiles complexe sur les cartes perforées. Et par conséquent, minimiser et se passer des grandes compétences des tisserands experts pour produire des tissus de luxe. C'est-à-dire, réduit le nombre de postes vacants pour ce secteur.

Cela a entraîné, une des premières attaques informatiques connues, ainsi de l'appeler. Donné, par le tisserands en colère (hackers malveillants) contre le Métiers Jacquard (machines textiles ou ordinateurs). En leur lançant des sabots en bois, dans le but de bloquer leurs mécanismes et de les endommager.

Ce qui est généralement considéré comme l'équivalent de l'un des première attaque par déni de service ou un sabotage informatique, aux équipements informatisés des lieux de travail.

nouvelles de pirates

Origine du mouvement de piratage

Déjà à notre époque moderne, pendant la 20e et 21e sièclesle pirates informatiques modernes tendent à être plus spécifiquement associés à Technologies de l'information et de la communication (TIC).

Depuis, avec ceux-ci, ils ont généralement mener à bien leurs activités, diffuser leurs connaissances et leurs idées et diffuser leurs actions. Remplaçant ainsi les actes physiques, ou la propagande au moyen du papier et du crayon, ou des moyens de communication traditionnels (presse écrite, radio et télévision).

En conséquence, désormais le pirates informatiques modernes sont plus directement liés à utilisation d'Internet par le biais d'ordinateurs, mobiles, tablettes ou autres équipements. Et surtout, grâce à l'utilisation de logiciels libres et programmes open source.

Relation avec le mouvement du logiciel libre

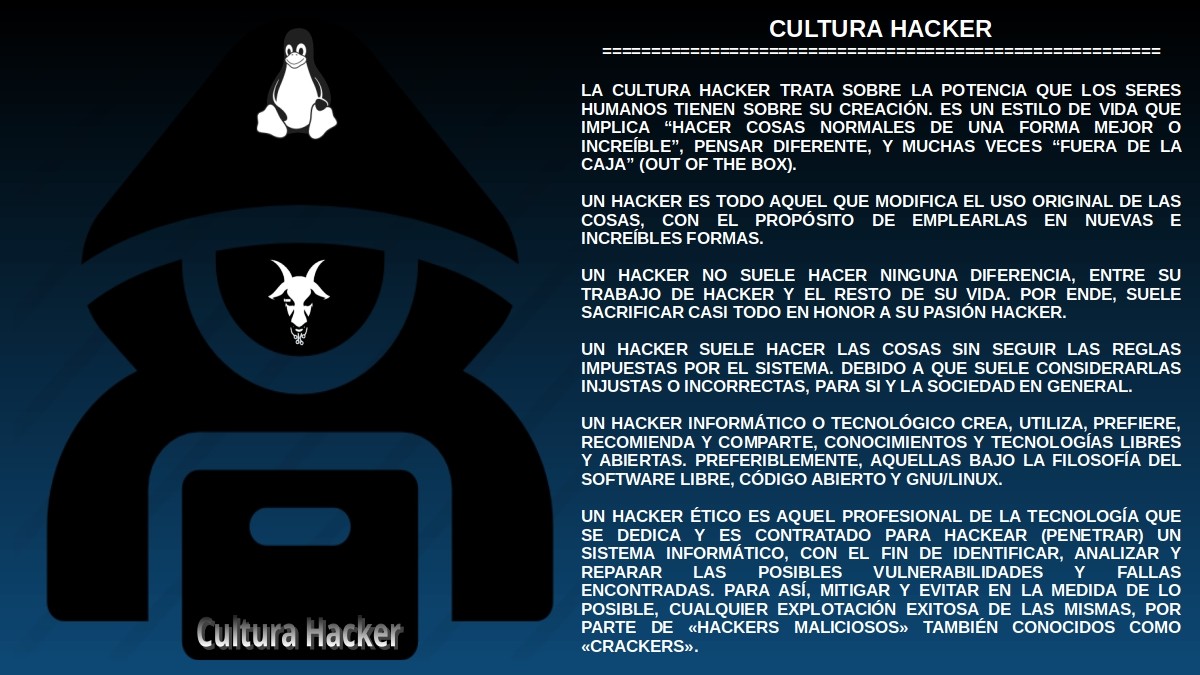

Ceci plus que tout, car l'origine du terme "Hacker" est généralement situé autour deuxième moitié du 20e siècle. Et il tend à s'associer, avec les clubs et laboratoires de la Massachusetts Institute of Technology (Massachusetts Institute of Technology, en anglais, ou simplement MIT).

Car, ses travailleurs et ses membres ont été les précurseurs de la création de la culture hacker. Ceux-ci, à la fin des années 50, ont attribué ce nom (hacker) aux membres du groupe qui s'occupaient de résoudre les problèmes techniques. Beaucoup d'entre eux ont été résolus grâce à une philosophie d'emploi de connaissances et outils gratuits, qu'ils partageaient entre eux et avec les autres.

Pour cette raison, il est souvent associé mouvement de pirates al Mouvement du logiciel libre (SL) et Open Source (OC). Depuis, la seconde est née de la première en raison de la nécessité de disposer de connaissances et de technologies alternatives qui leur sont propres, sûres et fiables pour atteindre leurs objectifs.

Qu'est-ce que le piratage et les pirates informatiques ?

Pirate d'origine des mots

On dit que l'origine de mot "pirate", vient du mot "pirater", en anglais, qui signifie "hacker ou couper" plus le suffixe "er" qui est lié à "l'agent ou la personne qui accomplit une action". Cela fait que ce mot est directement lié aux arbres. Par conséquent, dans le passé, dire qu'une personne était un pirate informatique désignait une personne chargée d'exécuter ledit travail, c'est-à-dire qui travaillait comme bûcheron.

Mais, au fil du temps, ce mot a été lié à la zone informatique car, lorsque les techniciens devaient réparer un appareil, souvent Ils ont utilisé la force brute. Et au moyen d'un coup sec sur le côté des ordinateurs et autres équipements similaires.

Et donc, au début, on peut dire que le mot "piratage" il est associé à résoudre les problèmes quotidiens de manière innovante ou différente, c'est-à-dire de manière non traditionnelle ou conventionnelle.

Cependant, lorsqu'il s'agit de domaine de l'informatique et de l'informatique, on peut exprimer que le mot "piratage" renvoie directement à la recherche et exploitation des failles de sécurité dans les infrastructures technologiques (réseaux, équipements, systèmes et programmes).

pirates informatiques

Par conséquent, un Hacker en termes informatiques peut être défini comme, ouune personne qui estutilisent et maîtrisent souvent les technologies informatiques de manière avancée ou extraordinaire. Accéder ainsi aux sources de connaissances et aux plates-formes d'information (sociales, politiques, économiques, culturelles et technologiques) afin de réaliser des changements ou démontrer un échec.

Par conséquent, un pirate informatique marchez toujours dans le recherche permanente de connaissances technologiques, dans tout ce qui concerne les systèmes informatiques. Et aussi, ses mécanismes de sécurité, leurs vulnérabilités, comment tirer parti de ces vulnérabilités à des fins diverses.

Quels types de pirates informatiques existe-t-il ?

Des définitions et des explications détaillées sur ce sujet sont souvent trouvées sur Internet. Cependant, une manière concise d'expliquer le types connus de pirates informatiques est:

Pirates au chapeau blanc

Sont ceux pirates informatiques dédiés à la correction des vulnérabilités logicielles, définition de méthodologies, mesures de sécurité et défense des systèmes à travers différents outils. C'est-à-dire que ce sont ces personnes qui se consacrent à la sécurité des applications, des systèmes d'exploitation et de la protection des données sensibles, garantissant ainsi la confidentialité des informations des utilisateurs.

Par conséquent, ils sont également connus sous le nom de "Ethical Hackers" et "Ptesters".

Les pirates de "Black Hat" (chapeau noir)

Sont ceux pirates informatiques dédiés à l'obtention et à l'exploitation des vulnérabilités dans les systèmes d'information, les bases de données, les réseaux informatiques, les systèmes d'exploitation, certains produits logiciels, entre autres. Pour briser leur sécurité et atteindre divers objectifs, qui sont généralement pour leur propre bénéfice ou pour des groupes criminels de pirates.

Par conséquent, ils sont également connus sous le nom de "Hackers contraires à l'éthique" et "Crackers".

Pirates du chapeau gris

Sont ceux les pirates informatiques qui sont généralement entre les 2 côtés, car ils sont généralement dédiés à la fois à l'obtention et à l'exploitation des vulnérabilités et à la défense et à la protection des systèmes. Et d'autres fois, ils ont tendance à mener des opérations souvent conflictuelles d'un point de vue moral.

Comme, effectuer des hacks à des groupes auxquels ils sont idéologiquement opposés ou organiser des cyber-manifestations hacktivistes pouvant causer certains dommages directs ou collatéraux à des tiers.

Qu'est-ce que le piratage éthique et en quoi consiste-t-il ?

Sens

A ce stade, bien comprendre le Origine et signification du Hacking et des Hackers, il ne reste plus qu'à comprendre et maîtriser ce qu'est le "Piratage éthique" et en quoi il consiste.

En termes simples, ce domaine informatique peut être défini comme suit :

El Piratage éthique C'est le champ d'action qui définit le travail des professionnels qui se consacrent et/ou sont embauchés pour pirater un système informatique. Afin d'identifier et de réparer les éventuelles vulnérabilités trouvées, ce qui empêche efficacement l'exploitation par "Pirates malveillants" o "des craquelins".

Cela signifie que ledit domaine informatique consiste en l'utilisation de personnel informatique spécialisé dans la réalisation de tests d'intrusion de systèmes informatiques et de logiciels. Et toujours, dans le but d'évaluer, de renforcer et d'améliorer la sécurité des infrastructures évaluées.

Pentesteurs

Et eux Professionnels de l'informatique sont généralement appelés "pentesters". Par conséquent, sa position et ses fonctions peuvent être décrites comme suit :

Un pentester est un professionnel dans le domaine de l'informatique, dont le travail consiste à suivre plusieurs processus ou étapes spécifiques qui garantissent un bon examen ou analyse informatique. De cette façon, pour pouvoir mener à bien toutes les enquêtes possibles sur pannes ou vulnérabilités dans un système informatique analysé. C'est pourquoi on l'appelle souvent Auditeur Cybersécurité.

En conséquence, Le pentesting est vraiment une forme de Hacking, seule cette pratique est totalement légal. Depuis, il a le consentement des propriétaires de l'équipement à tester, en plus d'avoir l'intention de causer de réels dommages pour le corriger.

Outils

Il existe de nombreux outils pour exécuter des tâches de piratage éthique, c'est-à-dire, Outils de piratage. En plus d'autres outils logiciels similaires liés à Sécurité informatique, par conséquent, un premier aperçu de leur connaissance peut être fait via les liens suivants :

Résumé

En résumé, l' "piratage éthique" est l'un des nombreux branches de l'informatique, qui sont non seulement généralement très excitantes, mais aussi très importantes. Étant donné que ceux qui y travaillent, c'est-à-dire les hackers éthiques (pirates informatiques et pentesters) accomplir le travail admirable et vital de, protéger les gouvernements et les entreprises.

Et toujours, par analyse légale et autorisée de ses infrastructures, équipements, systèmes et programmes pour les renforcer. Réduire et ainsi éviter d'éventuelles attaques de soi-disant les pirates, c'est-à-dire du hackers ou crackers malveillants.

De plus, nous espérons que cette publication permettra à beaucoup de comprendre dans sa juste dimension le concept du mot "Hacker" et "Cracker", et bien d'autres liés. Entre autres définitions pertinentes, telles que les types de hackers et les outils qu'ils utilisent habituellement pour travailler. Et je venais, s'il le fallait, "réveillez ce hacker que tout le monde porte à l'intérieur", espérant faire de grandes choses, principalement pour le bien des autres.