Mi az etikus hackelés és miből áll?

A világ információs és technológiai hírei általában tele vannak infrastruktúrák, berendezések, rendszerek és programok sebezhetőségeinek felfedezéséről és kiaknázásáról szóló hírekkel. A számítógépes támadásoktól, biztonsági hibáktól, sőt az országok közötti kiberháborús eseményektől, illetve azok nyilvános és magán infrastruktúráitól is. Mindez a narratíva hajlamos divatosnak vagy életben maradni hacker kultúra. Vagyis minden, ami a Hackermozgalom és hackerek. De mindenekelőtt ahhoz, ami a "Etikus hackelés".

És mert? Mert az információtechnológia ezen területe az, amely a legtöbbet felöleli és keresi profi informatikai szakértők, észlelni, megelőzni, enyhíteni és megoldani minden számítógépes támadás előfordulása előtt vagy után. Emiatt ma egy kicsit megvizsgáljuk az informatika ezen érdekes területét etikus hackelés.

És szokás szerint, mielőtt belemélyedne ebbe a kiadványba egy közelebbi vonatkozású ponton a hacker világ, pontosabban a etikus hackelés, meghagyjuk az érdeklődőknek néhány linket előző kapcsolódó bejegyzések ugyanazzal. Hogy ezt könnyen megtehessék, ha ezzel kapcsolatos ismereteiket bővíteni vagy erősíteni szeretnék, a kiadvány olvasása végén:

„Sok felhasználó kíváncsi arra, hogyan védheti meg mobilját a hackerektől és a lopásoktól, két különböző fogalom, amelyek végső soron összefüggenek. És itt sok hasznos és hatékony intézkedést mutatunk be.” Hogyan védhetem meg a mobilomat a hackerek és a lopások ellen

Mindent az etikus hackelésről

A hackerek és a hackerek eredete

Francia forradalom

Amint az logikus és ésszerű, néhány létező irodalom ezt tekinti a kiindulópontnak a technológiai hackelés eredete vagy a modern hackermozgalom, a 19. századi ipari és technológiai fellendülés idején.

Mivel azokra az évekre a jelenlegi és progresszív mértéke a meglévő iparosítás és technológia fenyegetni kezdte a meglévő kényes egyensúlyt. Az egyensúly a megtermelt vagyon tulajdonosai és a munkahelyek betöltői között, akik előállították azt.

Pontosabban pillanatai a Francia forradalom, amelyben elkezdték használni a lyukkártyákat. Hogy ezek álltak a legközelebb a szoftverprogramokhoz bizonyos eszközökben vagy gépekben, mint például az úgynevezett "gépe"jacquard szövőszék”.

első számítógépes támadás

Ez a Perforált kártyák az említett szövőszék automatizálására használták. Mindezt egy hasonló rendszeren keresztül a fajta kód létrehozva a lyukleolvasások használatával, mint bináris számok „egy” (1) és „nulla” (0), mint például a modern számítógépekben.

Így a kódolás és tárolás a textil minták komplex a lyukkártyákon. Következésképpen minimalizálva és nélkülözve a szakértő szövők kiváló készségeit a luxuskendő előállításához. Ugyanis, csökkentette az üres álláshelyek számát az adott szektor számára.

Ez azt eredményezte, az egyik első ismert számítógépes támadás, így nevezni. Adott, a dühös takácsok (rosszindulatú hackerek) ellen Jacquard szövőszék (textilgépek vagy számítógépek). Facipőt indítva rájuk, azzal a céllal, hogy blokkolják a mechanizmusaikat és károsítsák őket.

Amit általában megfelelőjének tekintenek, az egyik első szolgáltatásmegtagadási támadás vagy számítógépes szabotázs, munkahelyi számítógépes berendezésekre.

hacker hírek

A hackermozgalom eredete

Már modern korunkban, a 20. és 21. század, The modern hackerek konkrétabban kötődnek hozzá Információs és kommunikációs technológiák (IKT).

Mivel, ezekkel általában tevékenységüket végezzék, ismereteiket, elképzeléseiket terjesztik, cselekedeteiket terjesztik. Így felváltva a fizikai aktusokat, vagy a papíron és ceruzán keresztül történő propagandát, vagy a hagyományos kommunikációs eszközöket (nyomtatott sajtó, rádió és televízió).

Következésképpen most a modern hackerek közvetlenebb kapcsolatban állnak egymással az internet használata számítógépeken keresztül, mobilok, táblagépek vagy egyéb berendezések. És főleg a használatával ingyenes szoftverek és nyílt forráskódú programok.

Kapcsolat a Szabad Szoftver Mozgalommal

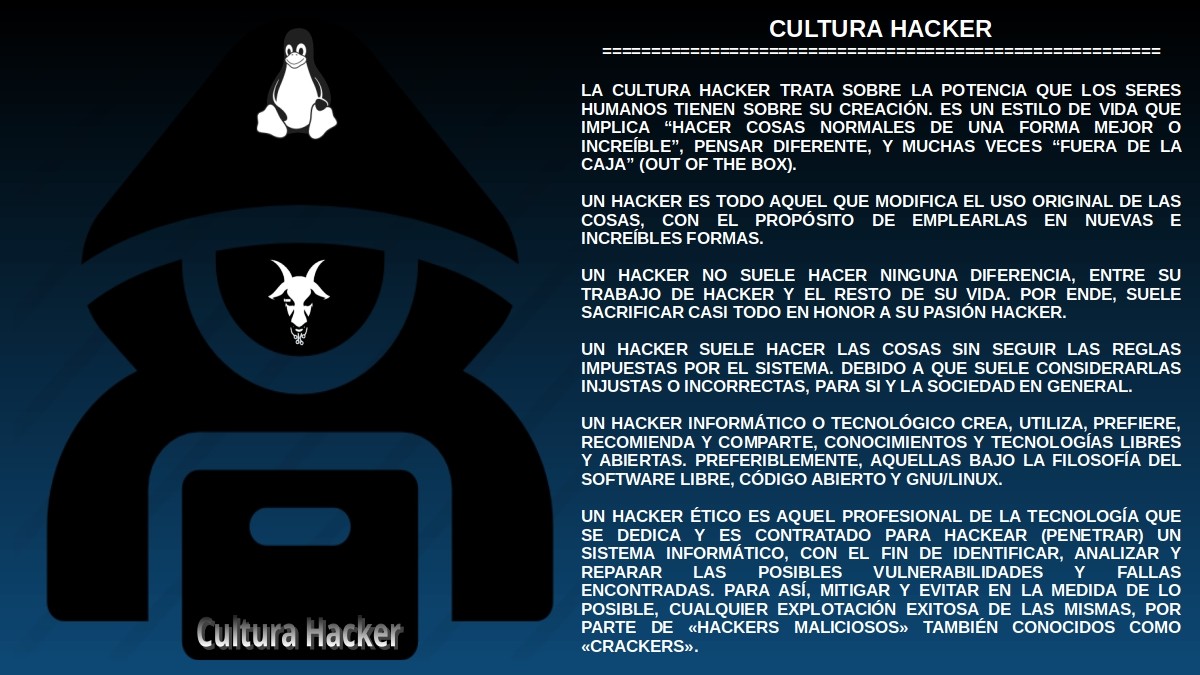

Ez mindennél jobban, mert a "hacker" kifejezés eredete körül található általában század második fele. És hajlamos asszociálni a klub klubjaihoz és laboratóriumaihoz Massachusetts Institute of Technology (Massachusetts Institute of Technology, angolul, vagy egyszerűen MIT).

Mint, dolgozói és tagjai voltak az előfutárok a hackerkultúra kialakításában. Az 50-es évek végén ezek adták ezt a nevet (hacker) a csoport azon tagjainak, akik műszaki problémák elhárítása. Sok közülük a foglalkoztatás filozófiája révén oldódott meg ingyenes tudás és eszközök, amelyet megosztottak egymással és másokkal.

Emiatt gyakran társul hacker mozgalom al Free Software Movement (SL) és nyílt forráskódú (OC). Mivel a második az elsőből született, mivel saját tudásra és alternatív technológiára van szükség, amely biztonságos és megbízható céljaik eléréséhez.

Mi a hacker és a számítógépes hacker?

Szóeredetű hacker

Azt mondják, hogy az eredete "hacker" szó, származik a "hack" szó, angolul, ami azt jelenti, hogy "hack or cut" plusz a "er" utótag amely „ügynökhöz vagy cselekményt végrehajtó személyhez” kapcsolódik. Ez azt jelenti, hogy a szó közvetlenül kapcsolódik a fákhoz. Ezért a múltban azzal, hogy valaki hacker volt, az adott munka elvégzéséért felelős személyre utaltak, vagyis aki favágóként dolgozott.

De idővel ez a szó rokon volt a számítási terület mert amikor a technikusoknak kellett javítani valami eszközt, gyakran Nyers erőt alkalmaztak. És egy éles ütéssel a számítógépek és más hasonló berendezések oldalára.

És így, elsőre azt lehet mondani, hogy a "hackelés" szó társul megoldani a mindennapi problémákat innovatív vagy különböző módokon, vagyis nem hagyományos vagy hagyományos módon.

Amikor azonban a az informatika és számítástechnika területén, kifejezhető, hogy a "hackelés" szó közvetlenül utal a biztonsági rések felkutatása és kiaknázása technológiai infrastruktúrákban (hálózatok, berendezések, rendszerek és programok).

számítógépes hackerek

Következésképpen a Hacker számítógépes szempontból vagy mint definiálhatóegy személy, akigyakran használják és sajátítják el a számítógépes technológiákat fejlett vagy rendkívüli módon. Ily módon hozzáférhet a tudásforrásokhoz és információs platformokhoz (társadalmi, politikai, gazdasági, kulturális és technológiai) annak érdekében, hogy változásokat elérni vagy kudarcot mutatni.

Ezért a számítógépes hacker mindig járj be a a technológiai ismeretek állandó keresése, mindenben, ami a számítógépes rendszerekkel kapcsolatos. Valamint a biztonsági mechanizmusairól, azok sebezhetőségeiről, valamint arról, hogyan lehet ezeket a sérülékenységeket különféle célokra kihasználni.

Milyen típusú számítógépes hackerek léteznek?

Ennek a témának a kiterjedt definíciói és magyarázatai gyakran megtalálhatók az interneten. Azonban egy tömör módon elmagyarázni a ismert típusú számítógépes hackerek Ez a következő:

White Hat Hackerek

Azok számítógépes hackerek, akik a szoftver sebezhetőségeinek kijavításával foglalkoznak, módszertanok, biztonsági intézkedések meghatározása és a rendszerek védelme különböző eszközökön keresztül. Vagyis ők azok, akik elkötelezettek az alkalmazások, operációs rendszerek biztonsága és az érzékeny adatok védelme mellett, így garantálva a felhasználói információk bizalmas kezelését.

Ezért úgy is ismertek, mint „Etikus hackerek” és „tesztelők”.

A "Black Hat" (Black Hat) hackerei

Azok számítógépes hackerek, akik a sebezhetőségek megszerzésére és kihasználására törekednek információs rendszerekben, adatbázisokban, számítógépes hálózatokban, operációs rendszerekben, bizonyos szoftvertermékekben, többek között. Megtörni a biztonságukat, és különféle célokat elérni, amelyek általában a saját javukra vagy hackerek bűnözői csoportjaira irányulnak.

Ezért úgy is ismertek, mint "Etikátlan hackerek" és "Crackerek".

Gray Hat hackerek

Azok számítógépes hackerek, akik általában a két oldal között vannak, mivel általában a sebezhetőségek megszerzésére és kihasználására, valamint a rendszerek védelmére és védelmére szolgálnak. Máskor pedig hajlamosak olyan műveleteket végrehajtani, amelyek gyakran morális szempontból ellentétesek.

Mint például, hackeléseket hajt végre csoportokhoz, amelyekkel ideológiailag szembehelyezkednek, ill hacktivista kibertüntetéseket indítani amelyek bizonyos közvetlen vagy járulékos károkat okozhatnak harmadik feleknek.

Mi az Ethical Hacking és miből áll?

jelentés

Ezen a ponton jól megértve a A hackerek és a hackerek eredete és jelentése, már csak megérteni és elsajátítani, hogy mi az "Etikus hackelés" és miből áll.

Egyszerűen fogalmazva, ez az IT-tartomány a következőképpen határozható meg:

El Etikus hackelés Ez az a tevékenységi terület, amely meghatározza azoknak a szakembereknek a munkáját, akik egy számítógépes rendszer feltörésére szánják el magukat és/vagy akiket felvesznek. A talált lehetséges sebezhetőségek azonosítása és kijavítása érdekében, amely hatékonyan akadályozza meg a kizsákmányolást "Rosszindulatú hackerek" o "kekszet".

Ez azt jelenti, hogy az említett informatikai terület a használatából áll speciális informatikai szakemberek számítógépes rendszerek és szoftverek behatolási tesztjeinek elvégzésében. És mindig, az értékelt infrastruktúrák értékelése, megerősítése és biztonságának javítása céljából.

tolltesztelők

És ezek IT szakemberek szokták hívni "penteszterek". Ezért helyzete és funkciói a következők szerint írhatók le:

A Pentester a számítástechnika szakembere, melynek feladata több konkrét folyamat vagy lépés követése, amelyek garantálják a jó vizsgálatot ill számítógépes elemzés. Ily módon, hogy az összes lehetséges megkeresést elvégezhessük meghibásodások vagy sebezhetőségek egy elemzett számítógépes rendszerben. Ezért gyakran hívják Kiberbiztonsági auditor.

Ennek megfelelően, A pentesztelés valóban a hackelés egyik formája, csak ez a gyakorlat az teljesen legális. Azóta rendelkezik a vizsgálandó berendezés tulajdonosainak beleegyezésével, amellett, hogy valódi kárt akar okozni annak kijavítására.

Eszközök

Számos eszköz létezik a feladatok végrehajtására etikus hackelésIe Hackereszközök. Amellett, hogy más hasonló szoftver eszközök kapcsolódó IT biztonság, ezért első pillantást vethet ezek megismerésére a következő linkeken:

Összegzés

Röviden: a "etikus hackelés" egy a sok közül a számítástechnika ágai, amelyek nem csak általában nagyon izgalmasak, de nagyon fontosak is. Mivel az ott dolgozók, vagyis a etikus hackerek (számítógép-hackerek és pentesterek) elvégzi a csodálatos és létfontosságú munkáját, megvédi a kormányokat és a vállalatokat.

És mindig, általa jogi és engedélyezett elemzés infrastruktúráinak, berendezéseinek, rendszereinek és programjainak erősítését. Csökkentve és így elkerülve az esetleges támadásokat ún hackerek, vagyis a rosszindulatú hackerek vagy crackerek.

Ezenkívül reméljük, hogy ez a kiadvány sokak számára lehetővé teszi a szó fogalmának megfelelő dimenziójának megértését "Hacker" és "Cracker", és még sok más kapcsolódó. Többek között releváns meghatározások, mint például a hackerek típusai és az általuk általában használt eszközök. És jöttem, ha kellett „ébresd fel azt a hackert, akit mindenki magában hord”, abban a reményben, hogy nagy dolgokat tesznek, főleg mások javára.