Che cos'è l'hacking etico e in cosa consiste?

Le notizie mondiali dell'informazione e della tecnologia sono solitamente piene di notizie sulle scoperte e sullo sfruttamento delle vulnerabilità nelle infrastrutture, nelle apparecchiature, nei sistemi e nei programmi. Inoltre, da attacchi informatici, fallimenti di sicurezza e persino eventi di guerra informatica tra paesi e le loro infrastrutture pubbliche e private. Tutta questa narrativa tende a mantenersi alla moda o viva, al cultura hacker. Cioè, tutto ciò che riguarda il Hacking Movement e Hacker. Ma soprattutto, a quella relativa alla "Hacking etico".

E perché? Perché, quest'area dell'informatica è quella che racchiude e cerca, attraverso di più esperti informatici professionisti, rilevare, prevenire, mitigare e risolvere eventuali attacco informatico prima o dopo il suo verificarsi. Per questo motivo, oggi esploreremo un po' questa interessante area IT del hacking etico.

E come al solito, prima di approfondire questa presente pubblicazione su un punto più attinente il mondo hacker, più precisamente sul hacking etico, lasceremo a chi fosse interessato i link ad alcuni dei ns post correlati precedenti con lo stesso. Affinché possano farlo facilmente, nel caso vogliano aumentare o rafforzare le loro conoscenze al riguardo, alla fine della lettura di questa pubblicazione:

“Ci sono molti utenti che si chiedono come proteggere il proprio cellulare da hacker e furti, due concetti diversi che alla fine sono correlati. E qui vi mostreremo tante misure utili ed efficaci”. Come proteggere il mio cellulare da hacker e furti

Tutto sull'hacking etico

Origine dell'hacking e degli hacker

Rivoluzione Francese

Com'è logico e ragionevole, in alcune pubblicazioni esistenti viene preso come punto di partenza del origine dell'hacking tecnologico o moderno movimento di hacking, all'epoca del boom industriale e tecnologico del XIX secolo.

Poiché, per quegli anni, il grado attuale e progressivo dell'esistente industrializzazione e tecnologia cominciò a minacciare il delicato equilibrio esistente. L'equilibrio tra i proprietari della ricchezza prodotta e gli occupanti dei posti di lavoro, che erano quelli che la producevano.

Più precisamente, momenti del Rivoluzione Francese, in cui iniziarono ad essere utilizzate le schede perforate. Che fossero la cosa più vicina ai programmi software, in alcuni dispositivi o macchinari, come la cosiddetta "macchina del"telaio jacquard«.

primo attacco informatico

Questo è il Carte perforate sono stati utilizzati per automatizzare detto telaio. Tutto questo, attraverso un sistema simile all'a tipo di codice creato, utilizzando le letture dei fori come numeri binari “uno” (1) e “zero” (0), come ad esempio nei computer moderni.

Pertanto, la codifica e la memorizzazione di modelli tessili complesso su schede perforate. E di conseguenza ridurre al minimo e rinunciare alle grandi capacità di esperti tessitori per produrre tessuti di lusso. Vale a dire, ridotto il numero di posti di lavoro vacanti per quel settore.

Ciò ha comportato, uno dei primi attacchi informatici conosciuti, per così dire. Dato, dal tessitori arrabbiati (hacker dannosi) contro il Telai jacquard (macchine tessili o computer). Lanciandoci sopra delle scarpe di legno, con l'obiettivo di bloccarne i meccanismi e danneggiarli.

Quello che di solito viene preso come l'equivalente di uno dei primo attacco Denial of Service o un sabotaggio informatico, alle apparecchiature informatiche nei luoghi di lavoro.

notizie sugli hacker

Origine del movimento Hacking

Già ai nostri tempi, durante il XX e XXI secolo, The hacker moderni tendono ad essere più specificamente associati Tecnologie dell'informazione e della comunicazione (TIC).

Dal momento che, con questi di solito svolgere le proprie attività, diffondere le proprie conoscenze e idee e diffondere le proprie azioni. Sostituendo così atti fisici, o propaganda per mezzo di carta e matita, o mezzi di comunicazione tradizionali (stampa, radio e televisione).

Di conseguenza, ora il hacker moderni sono più direttamente correlati uso di Internet tramite computer, cellulari, tablet o altre apparecchiature. E principalmente, attraverso l'uso di software libero e programmi open source.

Rapporti con il movimento del software libero

Questo più che altro, perché l'origine del termine "Hacker" di solito si trova intorno seconda metà del 20° secolo. E tende ad associarsi, con i club e laboratori della Massachusetts Institute of Technology (Massachusetts Institute of Technology, in inglese, o semplicemente MIT).

Come, i suoi lavoratori e membri sono stati i precursori nel coniare la cultura hacker. Questi, alla fine degli anni '50, assegnarono quel nome (hacker) ai membri del gruppo che si occupavano di risolvere i problemi tecnici. Molti dei quali sono stati risolti attraverso una filosofia di impiego di conoscenza e strumenti gratuiti, che condividevano tra loro e con gli altri.

Per questo motivo è spesso associato movimento hacker al Movimento del software libero (SL) e Open Source (OC). Poiché, il secondo nasce dal primo per la necessità di disporre di conoscenze e tecnologie alternative proprie, sicure e affidabili per raggiungere i propri obiettivi.

Che cos'è l'hacking e gli hacker informatici?

Hacker dell'origine delle parole

Si dice che l'origine di parola "hacker", deriva dal parola "hack", in inglese, che significa "hackerare o tagliare" più il suffisso "ehm" che è correlato a "agente o persona che compie un'azione". Questo rende quella parola direttamente correlata agli alberi. Pertanto, in passato, dicendo che una persona era un hacker, si riferiva a una persona incaricata di eseguire tale lavoro, cioè che lavorava come taglialegna.

Ma, nel tempo questa parola è stata correlata al area informatica perché, quando dovevano farlo i tecnici aggiustare qualche dispositivo, frequentemente Hanno usato la forza bruta. E per mezzo di un forte colpo sul lato di computer e altre apparecchiature simili.

E quindi, in un primo momento si può dire che il parola "hacking" è associato a risolvere i problemi quotidiani in modi innovativi o diversi, cioè in modo non tradizionale o convenzionale.

Tuttavia, quando si tratta di campo dell'Informatica e dell'Informatica, si può esprimere che il parola "hacking" si riferisce direttamente al ricerca e sfruttamento delle vulnerabilità di sicurezza nelle infrastrutture tecnologiche (reti, apparecchiature, sistemi e programmi).

hacker informatici

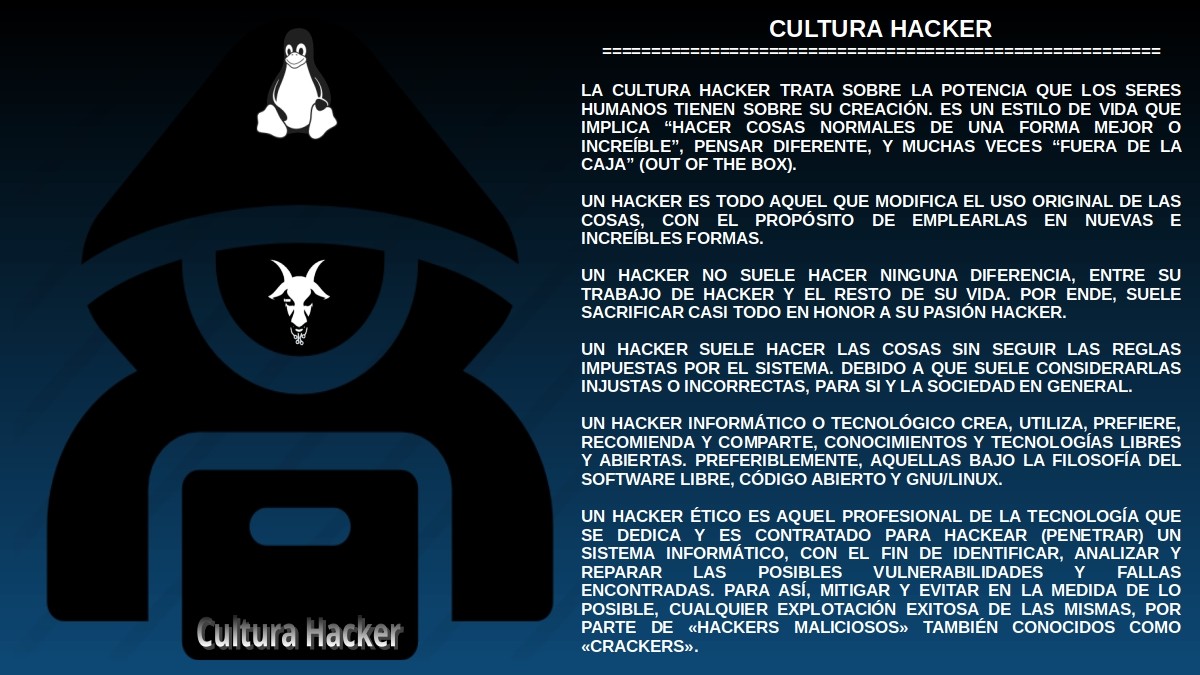

Di conseguenza, a Hacker in termini di computer può essere definito come, ouna persona che èspesso utilizzano e padroneggiano le tecnologie informatiche in modo avanzato o straordinario. In questo modo, accedere a fonti di conoscenza e piattaforme informative (sociali, politiche, economiche, culturali e tecnologiche) al fine di ottenere cambiamenti o dimostrare il fallimento.

Quindi, a hacker informatico entrare sempre nel ricerca continua di conoscenze tecnologiche, in tutto ciò che riguarda i sistemi informatici. E anche i suoi meccanismi di sicurezza, le loro vulnerabilità, come sfruttare queste vulnerabilità per vari scopi.

Quali tipi di hacker informatici esistono?

Definizioni e spiegazioni complete di questo argomento si trovano spesso su Internet. Tuttavia, un modo conciso di spiegare il tipi conosciuti di hacker informatici è il prossimo:

White Hat hacker

Sono quelli hacker di computer dedicati a correggere le vulnerabilità del software, definizione di metodologie, misure di sicurezza e difesa dei sistemi attraverso diversi strumenti. Vale a dire, sono quelle persone che si dedicano alla sicurezza delle applicazioni, dei sistemi operativi e alla protezione dei dati sensibili, garantendo così la riservatezza delle informazioni degli utenti.

Pertanto, sono anche conosciuti come "Hacker etici" e "Ptester".

Hacker di "Black Hat" (Black Hat)

Sono quelli hacker informatici dediti all'ottenimento e allo sfruttamento delle vulnerabilità in sistemi informatici, database, reti di computer, sistemi operativi, determinati prodotti software, tra gli altri scopi. Per violare la loro sicurezza e raggiungere vari scopi, che di solito sono a proprio vantaggio o per gruppi criminali di hacker.

Pertanto, sono anche conosciuti come "Hacker non etici" e "Cracker".

Hacker Grey Hat

Sono quelli hacker informatici che di solito si trovano tra le 2 parti, poiché sono solitamente dedicati sia all'ottenimento e allo sfruttamento delle vulnerabilità che alla difesa e protezione dei sistemi. E altre volte tendono a compiere operazioni spesso contrastanti dal punto di vista morale.

Ad esempio, eseguire hack a gruppi a cui si oppongono ideologicamente o eseguire proteste informatiche degli hacktivisti che possono causare determinati danni diretti o collaterali a terzi.

Cos'è l'Ethical Hacking e in cosa consiste?

Significato

A questo punto, comprendendo bene il Origine e significato di Hacking e Hacker, resta solo da capire e padroneggiare cos'è il "Hacking etico" e in cosa consiste.

In parole povere, questo dominio IT può essere definito come segue:

El Hacking etico È il campo d'azione che definisce il lavoro di quei professionisti che si dedicano e/o vengono assunti per hackerare un sistema informatico. Al fine di identificare e riparare possibili vulnerabilità rilevate, che prevengono efficacemente lo sfruttamento da parte di "Hacker dannosi" o "cracker".

Ciò significa che detto campo IT consiste nell'uso di personale informatico specializzato nella conduzione di test di penetrazione di sistemi informatici e software. E sempre, con l'obiettivo di valutare, rafforzare e migliorare la sicurezza delle infrastrutture valutate.

Pentester

E questi Professionisti IT di solito sono chiamati "pentestri". Pertanto, la sua posizione e le sue funzioni possono essere descritte come segue:

Un Pentester è un professionista nel campo dell'informatica, il cui compito è seguire diversi processi o passaggi specifici che garantiscono un buon esame o analisi informatica. In tal modo, per poter svolgere tutte le possibili richieste in merito guasti o vulnerabilità in un sistema informatico analizzato. Pertanto, viene spesso chiamato Revisore della sicurezza informatica.

di conseguenza, Pentesting è davvero una forma di Hacking, solo questa pratica lo è totalmente legale. Dal momento che ha il consenso dei proprietari dell'apparecchiatura da testare, oltre ad avere l'intenzione di causare danni reali per correggerla.

Strumenti

Ci sono molti strumenti per eseguire attività di hacking eticoIe Strumenti di hacking. Oltre ad altri strumenti software simili relativi a Sicurezza informatica, quindi, un primo sguardo per conoscerli può essere fatto attraverso i seguenti link:

Riassunto

In sintesi, la "hacking etico" è uno dei tanti branche della tecnologia informatica, che di solito non sono solo molto eccitanti, ma anche molto importanti. Poiché chi ci lavora, cioè il hacker etici (hacker informatici e pentester) compiere l'ammirevole e vitale opera di, proteggere i governi e le aziende.

E sempre, per analisi legale e autorizzata delle sue infrastrutture, attrezzature, sistemi e programmi per rafforzarli. Riducendo e quindi evitando possibili attacchi da parte dei cosiddetti hacker, cioè del hacker o cracker dannosi.

Inoltre, ci auguriamo che questa pubblicazione permetta a molti di comprendere nella sua dimensione propria il concetto della parola "Hacker" e "Cracker", e molti altri correlati. Tra le altre definizioni rilevanti, come i tipi di Hacker e gli strumenti che solitamente utilizzano per funzionare. E sono venuto, se necessario, a "sveglia quell'hacker che tutti si portano dentro", sperando di fare grandi cose, principalmente per il bene degli altri.