Utenti con esperienza nel campo della Informatica e sicurezza è abbastanza abituata a imbattersi in termini altamente tecnici che altre persone non saprebbero definire. Oggi parleremo di DMZ e ti spieghiamo a cosa serve e come attivarlo.

Oggi le reti informatiche sono una parte essenziale di qualsiasi ambiente aziendale e, in termini di sicurezza, deve essere il più efficace possibile se vogliamo che la sicurezza regni nell'ambiente di lavoro. Una delle funzioni del router è quella di bloccare le porte di ingresso della rete per tenerlo al sicuro da connessioni esterne. Qui si parla di DMZ.

Prima di spiegare cos'è e a cosa serve la DMZ, vogliamo evidenziare un fattore molto importante. In qualsiasi tipo di azione che implichi le parole sicurezza e informatica, Dobbiamo essere molto cauti ed eseguire sempre queste configurazioni se abbiamo le conoscenze necessarie o abbiamo un supporto professionale. Detto questo, vediamo cos'è la DMZ.

Cos'è la ZDM?

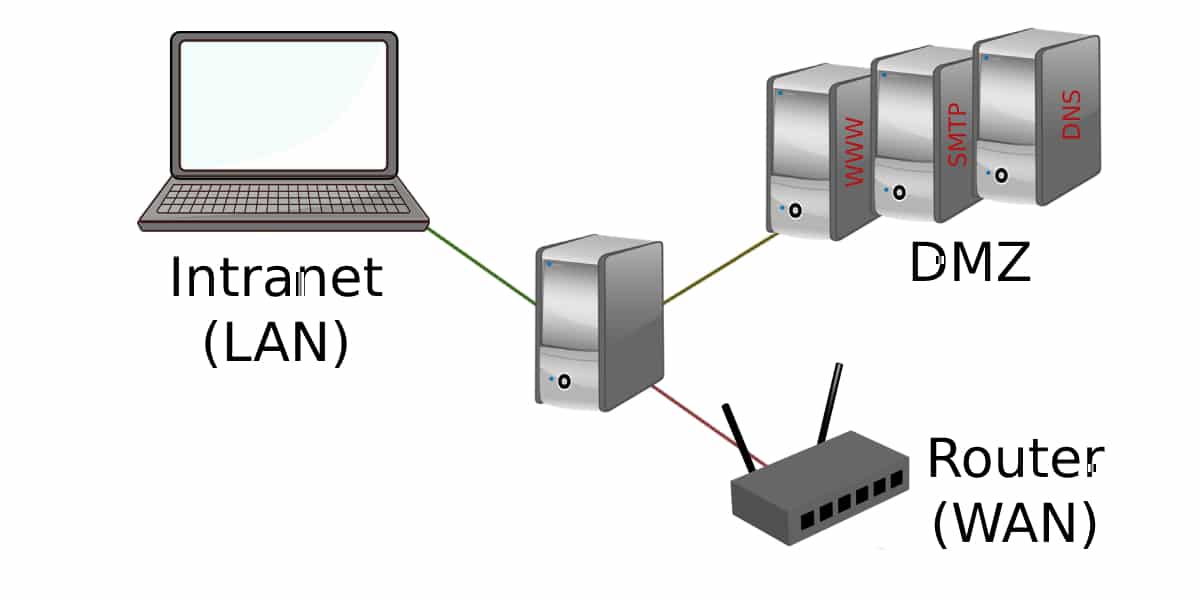

La DMZ o "Zona Demilitarizzata" è un meccanismo comunemente utilizzato nell'ambiente aziendale per proteggere le connessioni di rete. È una rete locale (IP privato) che si trova tra la rete interna di qualsiasi azienda e la rete esterna ad essa (Internet).

Una zona demilitarizzata è una rete isolata che si trova all'interno della rete interna di un'azienda o di un'organizzazione. Cioè, la DMZ funge da filtro tra la connessione Internet e la rete di computer privati in cui opera. Pertanto, l'obiettivo principale è verificare che le connessioni tra le due reti siano consentite.

In questa rete si trovano i file e le risorse dell'organizzazione che devono essere accessibili da Internet (server di posta elettronica, file server, applicazioni CRM, server DNS o ERP, pagine Web, ecc.). Pertanto, la DMZ stabilisce un "zona di sicurezza" di più computer collegati alla rete.

Che cosa è?

La DMZ ha la funzione principale di consentire ai computer o agli Host di fornire servizi alla rete esterna (Email) e di funzionare come un filtro di protezione per la rete interna, fungendo da "firewall" e proteggendolo da intrusioni dannose che potrebbero compromettere la sicurezza.

Le DMZ sono comunemente usate per individuare i computer da utilizzare come server, a cui si deve accedere tramite connessioni esterne. Queste connessioni possono essere controllate utilizzando Port Address Translation (PAT).

La DMZ, come abbiamo detto, è spesso utilizzata in ambienti aziendali, ma può essere utilizzata anche in a piccolo ufficio o casa. La DMZ può essere utilizzata per eseguire test firewall firewall su un personal computer o perché vogliamo cambiare il router fornito dall'azienda.

L'attivazione della DMZ di un router può essere molto utile nel caso non si riesca a collegarsi da remoto dall'esterno della nostra rete. Ci consente di vedere qual è l'errore se non sappiamo se abbiamo un problema con la porta, una configurazione dell'applicazione o un errore DDNS.

Qual è la configurazione tipica della DMZ?

Le DMZ sono solitamente configurate con due firewall, aggiungendo un plus di sicurezza alla rete che proteggono. In generale, di solito sono posizionati tra un firewall che protegge dalle connessioni esterne e un altro firewall, ha trovato la voce della rete interna o del firewall di sottorete.

In definitiva, le zone demilitarizzate sono importanti funzioni di sicurezza della rete progettate per mantenere i dati al sicuro e prevenire intrusioni indesiderate.

Come configurare la DMZ?

Per configurare la DMZ, l'utente deve implementare un IP determinato e univoco per il computer che necessita del servizio. Questo passaggio è essenziale affinché questo IP non vada perso e sia destinato a un altro computer. Quindi dovrebbero essere seguiti i seguenti passaggi:

- Entra nel menu Configurazione DMZ (Situato sul router. Puoi provare a cercarlo nella guida del tuo router). Possiamo trovarlo anche nella zona di "Configurazione avanzata della porta".

- Selezioneremo l'opzione che ci consente accedere all'indirizzo IP.

- qui lo faremo rimuovere il firewall che vogliamo ritirare.

Vantaggi e svantaggi della configurazione della DMZ

Vantaggi

In generale, la configurazione della DMZ fornisce una maggiore sicurezza in termini di sicurezza informatica, ma va notato che il processo è complessa e dovrebbe essere eseguita solo da un utente che ha la necessaria conoscenza della sicurezza della rete.

In genere, gli utenti configurano la DMZ per ottimizzare le prestazioni di applicazioni, programmi, videogiochi o servizi web e online. Ad esempio, l'abilitazione della DMZ è vantaggiosa per gioca con le console, in molte occasioni abbiamo bisogno di questa funzionalità proprio per giocare online correttamente e non avere problemi con NAT moderato e porte aperte.

La configurazione DMZ consente disabilitare i servizi che non vengono utilizzati per impedire ad altre persone di raggiungere le informazioni che contengono le apparecchiature interconnesse alla rete.

Svantaggi

Configurare la DMZ è qualcosa che non tutti sanno fare, quindi farlo nel modo sbagliato può portare alla possibilità di perdere o subire una sorta di copia di tutte le informazioni che il sistema ha. Pertanto, sarà strettamente necessario che solo coloro che sono totalmente sicuri di ciò che stanno facendo eseguano questa azione.

In generale, impostare la DMZ è molto vantaggioso per quegli ambienti aziendali in cui è molto necessario fornire il massimo sicurezza nel concetto di connessioni di rete. Pertanto, è necessario disporre di professionisti IT che configurino correttamente la DMZ.

Altrimenti, se la conferma DMZ non viene eseguita in modo ordinato e dettagliato, può essere molto pericoloso e può portare a perdita di informazioni della nostra squadra o attrarre intrusioni esterne dannose. Ti consigliamo di avere un supporto professionale per la sicurezza del computer se stai pensando di affrontare questo problema.

E tu, hai configurato la DMZ del tuo router? Fateci sapere nei commenti.