Что такое этический взлом и из чего он состоит?

Мировые информационные и технологические новости обычно пестрят новостями об открытиях и эксплуатации уязвимостей в инфраструктурах, оборудовании, системах и программах. Кроме того, от компьютерных атак, сбоев в системе безопасности и даже кибервойн между странами, их публичными и частными инфраструктурами. Весь этот нарратив имеет тенденцию оставаться модным или живым, хакерская культура. То есть все, что связано с Хакерское движение и хакеры. Но прежде всего к тому, что относится к «Этический взлом».

И потому что? Потому что эта область информационных технологий охватывает и ищет наиболее профессиональные ИТ-специалисты, обнаруживать, предотвращать, смягчать и устранять любые компьютерная атака до или после его возникновения. По этой причине сегодня мы немного познакомимся с этой интересной ИТ-сферой этический взлом.

И, как обычно, прежде чем углубляться в настоящую публикацию по вопросу, больше касающемуся хакерский мир, точнее о этический взлом, оставим для интересующихся ссылки на некоторые из наших предыдущие похожие сообщения с тем же. Чтобы им было легко это сделать, если они захотят расширить или укрепить свои знания об этом, в конце прочтения этой публикации:

«Многие пользователи задаются вопросом, как защитить свой мобильный телефон от хакеров и кражи — двух разных концепций, которые в конечном счете связаны между собой. И здесь мы покажем вам много полезных и действенных мер». Как защитить свой мобильный телефон от хакеров и кражи

Все об этичном взломе

Происхождение хакерства и хакеров

Французская революция

Как это логично и разумно, в некоторой существующей литературе он берется за отправную точку происхождение технологического взлома или современное хакерское движение, во время промышленно-технологического бума 19 века.

Поскольку для тех лет текущая и прогрессивная степень существующей индустриализация и технологии стали угрожать хрупкому существующему равновесию. Баланс между владельцами произведенного богатства и занятыми на рабочих местах, которые были теми, кто его произвел.

Точнее, моменты Французская революция, в котором стали использоваться перфокарты. Что они были ближе всего к программам в некоторых устройствах или машинах, таких как так называемая «машина».жаккардовый станок».

первая компьютерная атака

То есть, Перфорированные карты были использованы для автоматизации указанного ткацкого станка. Все это через систему, аналогичную вид кода созданный с использованием показаний отверстия как двоичные числа «единица» (1) и «ноль» (0), например, в современных компьютерах.

Таким образом, кодирование и хранение текстильные узоры комплекс на перфокартах. И, следовательно, сведение к минимуму и отказ от больших навыков опытных ткачей для производства роскошных тканей. А именно, сократилось количество вакансий для этого сектора.

Это привело к тому, одна из первых известных компьютерных атак, так сказать. Учитывая, по злые ткачи (злонамеренные хакеры) против Жаккардовые станки (текстильные машины или компьютеры). Запустив по ним деревянные башмаки, с целью заблокировать их механизмы и повредить их.

То, что обычно принимается за эквивалент одного из первая атака отказа в обслуживании или компьютерный саботаж, к компьютеризированному оборудованию на рабочих местах.

хакерские новости

Происхождение хакерского движения

Уже в наше новое время, во времена 20 и 21 веков, los современные хакеры как правило, более конкретно связаны с Информационно-коммуникационные технологии (ИКТ).

Так как с ними они обычно осуществлять свою деятельность, распространять свои знания и идеи и распространять свои действия. Таким образом, заменяя физические действия, или пропаганду с помощью бумаги и карандаша, или традиционные средства коммуникации (печать, радио и телевидение).

Следовательно, теперь современные хакеры более непосредственно связаны с использование Интернета через компьютеры, мобильные телефоны, планшеты или другое оборудование. И в основном за счет использования бесплатное программное обеспечение и программы с открытым исходным кодом.

Отношения с движением за свободное программное обеспечение

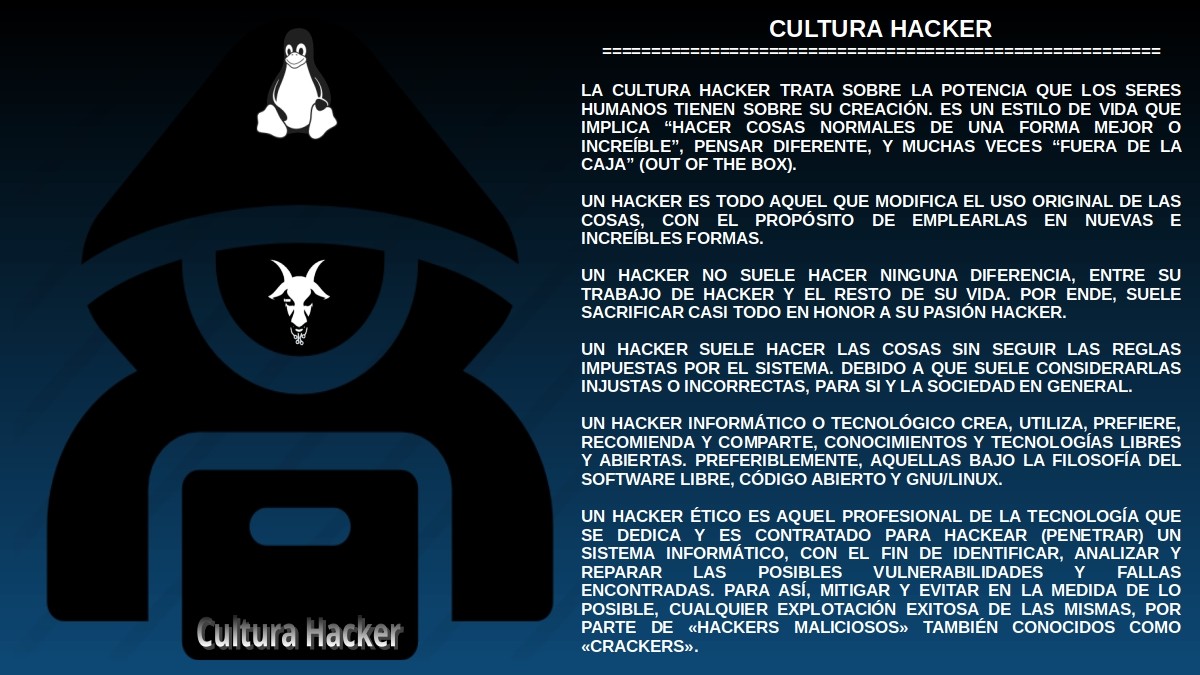

Это важнее всего, потому что происхождение термина «хакер» обычно располагается вокруг вторая половина 20 века. И он склонен ассоциировать себя с клубами и лабораториями Массачусетский технологический институт (Массачусетский технологический институт, по-английски или просто MIT).

В виде, его работники и члены были пионерами в создании хакерской культуры.. Эти в конце 50-х годов присвоили это имя (хакер) членам группы, которые руководили устранение технических неполадок. Многие из которых были решены с помощью философии занятости бесплатные знания и инструменты, которыми они делились друг с другом и с другими.

По этой причине его часто связывают хакерское движение al Движение за свободное программное обеспечение (SL) и с открытым исходным кодом (ОС). Так как, вторые рождаются из первых в связи с необходимостью иметь собственные знания и альтернативные технологии, безопасные и надежные для достижения своих целей.

Что такое взлом и компьютерные хакеры?

Хакер по происхождению слова

Говорят, что происхождение слово "хакер", происходит от слово "хак", по-английски, что означает «рубить или резать» плюс суффикс "эр" что связано с «агентом или лицом, которое выполняет действие». Это делает это слово напрямую связанным с деревьями. Поэтому в прошлом, говоря, что человек был хакером, относились к лицу, ответственному за выполнение указанной работы, то есть работавшему лесорубом.

Но со временем это слово было связано с вычислительная зона потому что, когда техникам пришлось починить какое-нибудь устройство, часто Они применяли грубую силу. А также с помощью резких ударов по бокам компьютеров и другой подобной техники.

Итак, сначала можно сказать, что слово "взлом" связано с решать повседневные проблемы инновационными или другими способами, то есть нетрадиционным или обычным способом.

Однако когда дело доходит до область информатики и вычислительной техники, можно выразить, что слово "взлом" относится непосредственно к поиск и эксплуатация уязвимостей безопасности в технологических инфраструктурах (сетях, оборудовании, системах и программах).

компьютерные хакеры

Следовательно, Хакер в компьютерных терминах можно определить как иличеловек, которыйчасто используют и осваивают компьютерные технологии продвинутым или необычным способом. Таким образом, получите доступ к источникам знаний и информационным платформам (социальным, политическим, экономическим, культурным и технологическим), чтобы добиться изменений или продемонстрировать неудачу.

Следовательно, a компьютерный хакер всегда ходить в постоянный поиск технологических знаний, во всем, что связано с компьютерными системами. А также, его механизмы безопасности, их уязвимости, как использовать эти уязвимости для различных целей.

Какие виды компьютерных хакеров существуют?

Обширные определения и пояснения по этой теме часто можно найти в Интернете. Однако краткий способ объяснить известные типы компьютерных хакеров это:

Белые хакеры

Это те компьютерные хакеры, занимающиеся исправлением уязвимостей программного обеспечения, определение методологий, мер безопасности и защиты систем с помощью различных инструментов. Другими словами, это те люди, которые занимаются безопасностью приложений, операционных систем и защитой конфиденциальных данных, гарантируя тем самым конфиденциальность пользовательской информации.

Поэтому они также известны как «Этические хакеры» и «тестеры».

Хакеры «Чёрной шляпы» (Black Hat)

Это те компьютерные хакеры, занимающиеся получением и использованием уязвимостей в информационных системах, базах данных, компьютерных сетях, операционных системах, определенных программных продуктах и других целях. Для нарушения их безопасности и достижения различных целей, которые обычно преследуют собственную выгоду или преступные группы хакеров.

Поэтому они также известны как «Неэтичные хакеры» и «взломщики».

Хакеры серой шляпы

Это те компьютерные хакеры, которые обычно находятся между двумя сторонами, так как они обычно предназначены как для получения и использования уязвимостей, так и для защиты и защиты систем. А в других случаях они склонны выполнять операции, которые часто противоречат друг другу с моральной точки зрения.

Такие как, выполнять взломы группам, которым они идеологически противостоят или проводить хактивистские кибер-протесты которые могут причинить определенный прямой или побочный ущерб третьим лицам.

Что такое этический взлом и из чего он состоит?

Смысл

На данный момент, хорошо понимая Происхождение и значение хакерства и хакеров, осталось только понять и освоить, что такое «Этический взлом» и из чего он состоит.

Проще говоря, эту область ИТ можно определить следующим образом:

El Этический взлом Это поле деятельности, которое определяет работу тех профессионалов, которые посвящают себя и/или нанимаются для взлома компьютерной системы. В целях выявления и исправления возможных найденных уязвимостей, что эффективно предотвращает эксплуатацию «Вредоносные хакеры» o "сухарики".

Это означает, что указанная область ИТ состоит из использования специализированный ИТ-специалист при проведении тестов на проникновение компьютерных систем и программного обеспечения. И всегда с целью оценки, укрепления и повышения безопасности оцениваемых инфраструктур.

Пентестеры

И эти IT-профессионалы обычно называются "пентестеры". Таким образом, его положение и функции можно описать следующим образом:

Пентестер — это профессионал в области компьютерных наук., чья работа состоит в том, чтобы следовать нескольким конкретным процессам или шагам, которые гарантируют хорошее обследование или компьютерный анализ. Таким образом, чтобы иметь возможность выполнять все возможные запросы о сбои или уязвимости в анализируемой компьютерной системе. Поэтому его часто называют Аудитор кибербезопасности.

Соответственно, Пентестинг на самом деле является формой хакерства., только эта практика совершенно законно. Поскольку у него есть согласие владельцев тестируемого оборудования, а также намерение нанести реальный ущерб для его исправления.

инструменты

Существует множество инструментов для выполнения задач этический взломто есть Взлом Инструменты. В дополнение к другим аналогичным программным средствам, связанным с Компьютерная безопасность, поэтому первый взгляд на знакомство с ними можно сделать по следующим ссылкам:

Резюме

В целом, «этичный взлом» один из многих отрасли вычислительной техники, которые обычно не только очень интересны, но и очень важны. Поскольку те, кто там работает, т. этичные хакеры (компьютерные хакеры и пентестеры) выполнять замечательную и жизненно важную работу, защищать правительства и компании.

И всегда, по юридический и авторизованный анализ своей инфраструктуры, оборудования, систем и программ по их укреплению. Сокращение и, таким образом, предотвращение возможных атак со стороны так называемых хакерам, то есть из злонамеренные хакеры или взломщики.

Кроме того, мы надеемся, что данная публикация позволит многим понять в должном измерении понятие слова «Хакер» и «Взломщик», и многие другие сопутствующие. Среди других соответствующих определений, таких как типы хакеров и инструменты, которые они обычно используют для работы. И я приходил, если надо, к «Разбуди того хакера, которого все носят внутри», надеясь совершить великие дела, в основном на благо других.