Що таке етичний хакерство і з чого він складається?

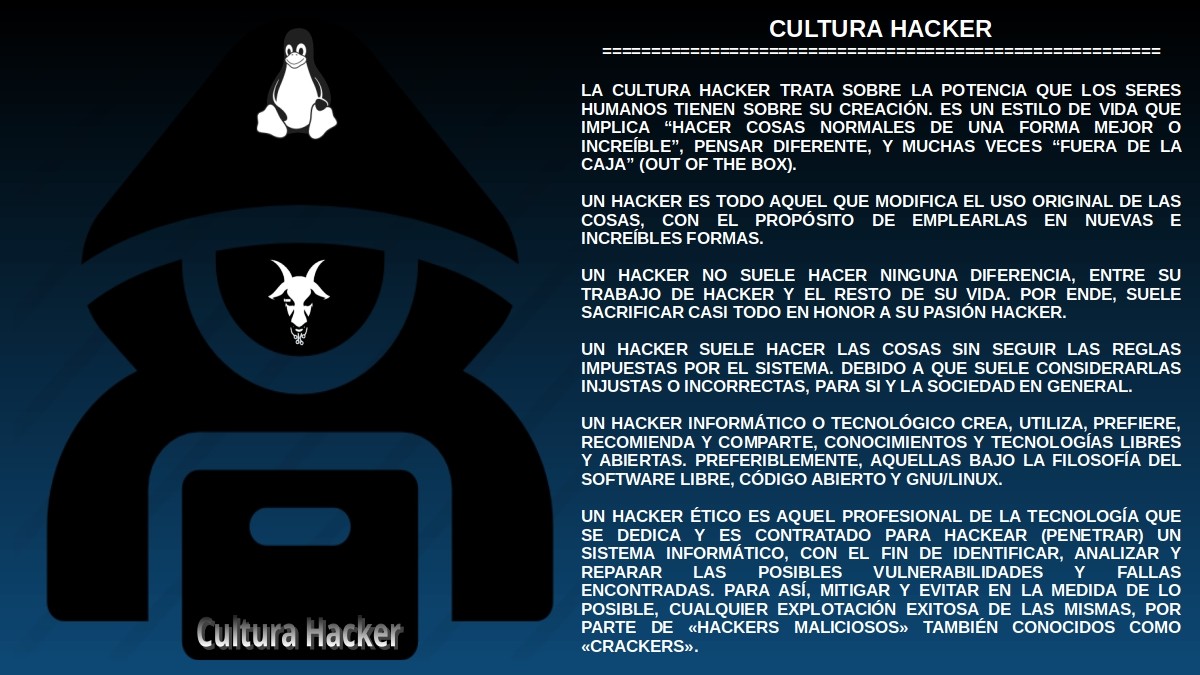

Світові інформаційні та технологічні новини зазвичай рясніють новинами про відкриття та використання вразливостей в інфраструктурах, обладнанні, системах і програмах. Крім того, від комп’ютерних атак, збоїв у безпеці та навіть кібервійни між країнами та їхніми державними та приватними інфраструктурами. Вся ця розповідь має тенденцію залишатися модною або живою, до хакерська культура. Тобто все, що стосується Хакерський рух і хакери. Але перш за все, до того, що стосується "Етичний злом".

А тому що? Тому що саме ця область інформаційних технологій охоплює і шукає найбільше професійні ІТ-експертивиявляти, запобігати, пом’якшувати та усувати будь-які комп'ютерна атака до або після його виникнення. З цієї причини сьогодні ми трохи розглянемо цю цікаву ІТ-сферу етичний злом.

І, як зазвичай, перед тим як заглибитися в цю публікацію про те, що більше стосується світ хакерів, точніше про етичний злом, для зацікавлених залишимо посилання на деякі з наших попередні відповідні публікації з тим же. Щоб вони могли зробити це легко, якщо вони захочуть розширити або посилити свої знання про це, наприкінці читання цієї публікації:

«Є багато користувачів, які задаються питанням, як захистити свій мобільний телефон від хакерів і крадіжки, двох різних концепцій, які в кінцевому підсумку пов’язані. І тут ми покажемо вам багато корисних та дієвих заходів». Як захистити свій мобільний телефон від хакерів та крадіжок

Все про етичний хакерство

Походження злому та хакерів

Французька революція

Як логічно і розумно, в деякій існуючій літературі це береться за відправну точку походження технологічного злому або del сучасний хакерський рух, під час індустріального та технологічного піднесення 19 ст.

Оскільки для тих років поточний і прогресивний ступінь існуючого індустріалізація та технології стала загрожувати тонкому існуючому балансу. Баланс між власниками створеного багатства та власниками робочих місць, які були тими, хто його виробляв.

Точніше, моменти Французька революція, в якому почали використовуватися перфокарти. Що вони були найближче до програмних програм, у деяких пристроях чи машинах, таких як так звана «машина»жакардовий ткацький верстат".

перша комп'ютерна атака

Тобто Перфоровані картки використовувалися для автоматизації згаданого ткацького верстату. Все це через систему, подібну до a вид коду створено, використовуючи показання отвору як двійкові числа «один» (1) і «нуль» (0), наприклад, у сучасних комп’ютерах.

Таким чином, кодування та зберігання текстильні візерунки комплекс на перфокартах. І, отже, мінімізація та відмова від чудових навичок досвідчених ткалів для виробництва розкішної тканини. а саме, зменшено кількість вакансій для цього сектора.

Це призвело до того, одна з перших відомих комп'ютерних атак, так це назвати. З огляду на злі ткачі (зловмисні хакери) проти Жаккардові ткацькі верстати (текстильні машини або комп'ютери). Запускаючи на них дерев’яні черевики, щоб заблокувати їх механізми та пошкодити їх.

Те, що зазвичай приймається за еквівалент, одне з перша атака відмови в обслуговуванні або комп'ютерний саботаж до комп'ютеризованого обладнання на робочих місцях.

новини про хакери

Походження хакерського руху

Вже в наш сучасний час, під час 20 і 21 століття, сучасні хакери мають тенденцію більш конкретно асоціюватися з Інформаційно-комунікаційні технології (ІКТ).

Так як, з цими вони зазвичай здійснювати свою діяльність, поширювати свої знання та ідеї та поширювати свої дії. Таким чином, замінюючи фізичні дії, чи пропаганду за допомогою паперу та олівця, чи традиційні засоби комунікації (друкована преса, радіо та телебачення).

Отже, тепер в сучасні хакери мають більш пряме відношення до використання Інтернету через комп'ютери, мобільні телефони, планшети чи інше обладнання. І в основному, через використання безкоштовне програмне забезпечення та програми з відкритим кодом.

Відносини з рухом вільного програмного забезпечення

Це понад усе, тому що походження терміна «хакер» зазвичай розташовується навколо друга половина 20 ст. І воно має тенденцію асоціювати себе з клубами та лабораторіями Массачусетський технологічний інститут (Массачусетський технологічний інститут англійською мовою або просто MIT).

Як, її працівники та члени були попередниками у створенні хакерської культури. Вони в кінці 50-х років присвоїли це ім'я (хакер) членам групи, які відповідали за усунути технічні проблеми. Багато з яких були вирішені через філософію зайнятості безкоштовні знання та інструменти, якими вони ділилися один з одним і з іншими.

З цієї причини його часто асоціюють хакерський рух al Рух вільного програмного забезпечення (SL) та з відкритим вихідним кодом (OC). Оскільки друге народжується з першого через необхідність володіти знаннями та власними альтернативними технологіями, безпечними та надійними для досягнення поставлених цілей.

Що таке хакерство та комп’ютерні хакери?

Хакер походження слова

Кажуть, що походження с слово "хакер", походить з слово "зламати", англійською, що означає "зламати або вирізати" плюс суфікс "ер" яка пов’язана з «агентом або особою, яка виконує дію». Це робить це слово безпосередньо пов’язаним з деревами. Тому в минулому під словом, що людина є хакером, розуміли особу, яка відповідає за виконання цієї роботи, тобто працювала лісорубом.

Але з часом це слово стало спорідненим з обчислювальна область тому що, коли техніки повинні були полагодити якийсь пристрій, часто Вони застосували грубу силу. Причому за допомогою різкого удару в бік комп'ютерів, та іншого подібного обладнання.

І тому спочатку можна сказати, що слово "злом" асоціюється з вирішувати повсякденні проблеми інноваційними або різними способами, тобто нетрадиційним або звичайним способом.

Однак, коли справа доходить до галузь інформатики та обчислювальної техніки, можна виразити, що слово "злом" відноситься безпосередньо до пошук і використання вразливостей безпеки в технологічних інфраструктурах (мережах, обладнанні, системах і програмах).

комп'ютерні хакери

Отже, a Хакер з точки зору комп’ютера можна визначити як, аболюдина, яка єчасто використовують і оволодівають комп’ютерними технологіями передовим або екстраординарним способом. Таким чином, отримати доступ до джерел знань та інформаційних платформ (соціальних, політичних, економічних, культурних та технологічних), щоб досягти змін або продемонструвати невдачу.

Отже, a комп'ютерний хакер завжди ходити в постійний пошук технологічних знань, у всьому, що стосується комп’ютерних систем. А також, його механізми безпеки, їх уразливості, як скористатися цими вразливими місцями для різних цілей.

Які існують типи комп’ютерних хакерів?

Розширені визначення та пояснення цієї теми часто можна знайти в Інтернеті. Однак стислий спосіб пояснення відомі типи комп’ютерних хакерів Це так:

Білі хакери

Це? комп’ютерні хакери, які займаються усуненням уразливостей програмного забезпечення, визначення методологій, заходів безпеки та захисту систем за допомогою різних інструментів. Тобто це ті люди, які займаються безпекою програм, операційних систем і захистом конфіденційних даних, гарантуючи таким чином конфіденційність інформації користувача.

Тому вони також відомі як «Етичні хакери» та «Птестери».

Хакери «Чорного капелюха» (Black Hat)

Це? комп’ютерні хакери, які намагаються отримати та використовувати вразливі місця в інформаційних системах, базах даних, комп’ютерних мережах, операційних системах, певних програмних продуктах та інших цілях. Зламати їхню безпеку та досягати різних цілей, які зазвичай використовуються для власної вигоди або для злочинних груп хакерів.

Тому вони також відомі як «Неетичні хакери» та «Злами».

Хакери сірого капелюха

Це? комп'ютерні хакери, які зазвичай знаходяться між 2 сторонами, оскільки вони зазвичай призначені як для отримання та використання вразливостей, так і для захисту та захисту систем. А іноді вони, як правило, проводять операції, які часто конфліктують з моральної точки зору.

Як от, виконувати хаки до груп, яким вони ідеологічно протиставлені або проводити кіберпротести хактивістів які можуть завдати певної прямої або побічної шкоди третім особам.

Що таке етичний хакерство і з чого він складається?

Сенс

На даний момент добре розуміючи Походження та значення хакерства та хакерів, залишається тільки зрозуміти і освоїти, що таке "Етичний злом" і з чого вона складається.

Простіше кажучи, цей ІТ-домен можна визначити так:

El Етичний злом Саме сфера діяльності визначає роботу тих професіоналів, які присвячують себе та/або найняті зламати комп’ютерну систему. З метою виявлення та усунення можливих знайдених уразливостей, що ефективно запобігає експлуатації "Зловмисні хакери" o "крекери".

Це означає, що зазначена сфера ІТ складається з використання спеціалізовані ІТ-спеціалісти у проведенні тестів на проникнення комп'ютерних систем і програмного забезпечення. І завжди, з метою оцінки, зміцнення та покращення безпеки оцінюваних інфраструктур.

тестери ручок

І ці ІТ -професіонали зазвичай називаються "пентестери". Тому його положення та функції можна описати так:

Пентестер — професіонал у галузі інформатики, завданням якого є виконання кількох конкретних процесів або кроків, які гарантують якісне обстеження або комп'ютерний аналіз. Таким чином, щоб мати можливість виконати всі можливі запити про збої або вразливості в аналізованій комп'ютерній системі. Тому його часто називають Аудитор кібербезпеки.

Отже, Пентестування дійсно є формою злому, тільки така практика є абсолютно законний. Оскільки він має згоду власників обладнання, що підлягає випробуванню, а також має намір завдати реальної шкоди, щоб виправити його.

інструменти

Існує багато інструментів для виконання завдань етичний зломТобто Інструменти злому. На додаток до інших подібних програмних засобів, пов'язаних з ІТ-безпека, тому спочатку ознайомитися з ними можна за такими посиланнями:

Резюме

Якщо коротко, то "етичний хакерство" є одним з багатьох галузі комп'ютерної техніки, які зазвичай не тільки дуже захоплюючі, але й дуже важливі. Оскільки ті, хто там працює, тобто етичні хакери (комп'ютерні хакери та пентестери) виконувати чудову і життєво важливу роботу, захистити уряди та компанії.

І завжди, мимо юридичний та авторизований аналіз його інфраструктури, обладнання, систем і програм для їх зміцнення. Зменшення і тим самим уникнення можливих атак від т. зв хакери, тобто зловмисних хакерів або зломщиків.

Крім того, ми сподіваємося, що ця публікація дозволить багатьом зрозуміти у належному вимірі поняття слова «Хакер» і «Зломщик», та багато інших пов'язаних. Серед інших відповідних визначень, таких як типи хакерів та інструменти, які вони зазвичай використовують для роботи. І я приходив, якщо треба, до «розбудіть того хакера, якого всі носять всередині», сподіваючись зробити великі справи, головним чином для блага інших.