Anwender mit Erfahrung im Bereich IT und Sicherheit Sie ist es gewohnt, auf hochtechnische Begriffe zu stoßen, die andere Leute nicht definieren können. Heute sprechen wir über die DMZ und wir erklären, wozu es dient und wie man es aktiviert.

Computernetzwerke sind heute ein wesentlicher Bestandteil jeder Geschäftsumgebung und müssen in Bezug auf die Sicherheit so effektiv wie möglich sein, wenn die Sicherheit in der Arbeitsumgebung herrschen soll. Eine der Funktionen des Routers ist es, Netzwerkeingangsports blockieren um es vor externen Verbindungen zu schützen. Hier sprechen wir über die DMZ.

Bevor wir erklären, was die DMZ ist und wozu sie dient, möchten wir einen sehr wichtigen Faktor hervorheben. Bei jeder Art von Aktion, die die Worte impliziert Sicherheit und Informatik, Wir müssen sehr vorsichtig sein und diese Konfigurationen immer durchführen, wenn wir über die notwendigen Kenntnisse oder professionelle Unterstützung verfügen. Mal sehen, was die DMZ ist.

Was ist die DMZ?

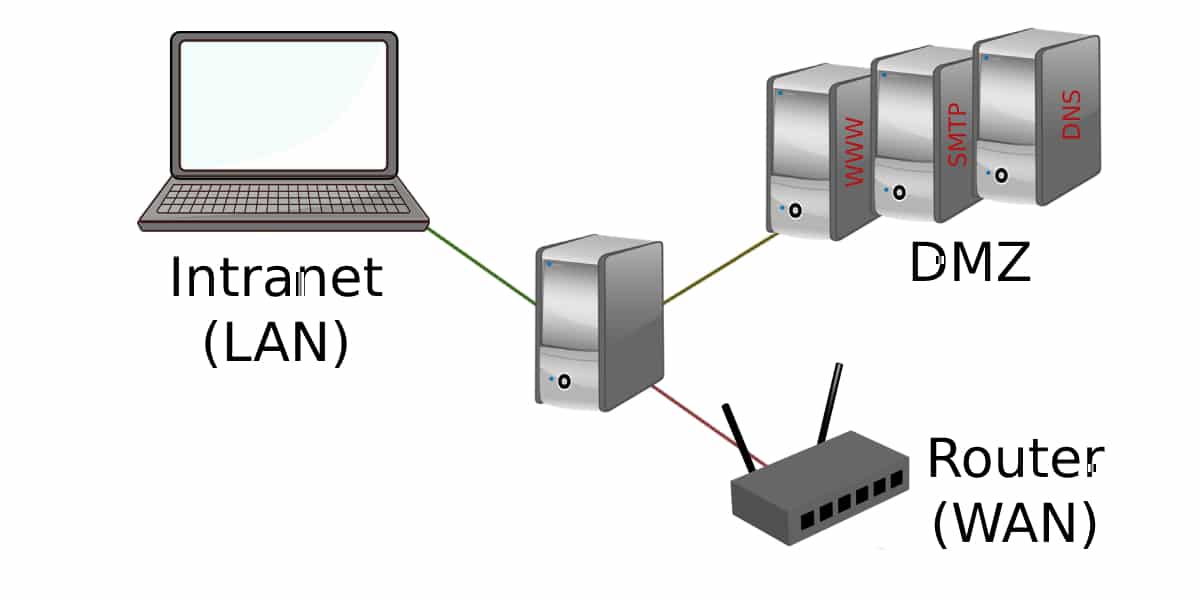

Die DMZ oder „Demilitarisierte Zone“ ist ein Mechanismus, der häufig im Geschäftsumfeld verwendet wird, um Netzwerkverbindungen schützen. Es handelt sich um ein lokales Netzwerk (private IP), das sich zwischen das interne Netzwerk eines Unternehmens und das externe Netzwerk dazu (Internet).

Eine demilitarisierte Zone ist ein isoliertes Netzwerk innerhalb des internen Netzwerks eines Unternehmens oder einer Organisation. Das heißt, die DMZ es fungiert als Filter zwischen der Internetverbindung und dem Netzwerk privater Computer, auf denen es betrieben wird. Somit besteht das Hauptziel darin, zu überprüfen, ob die Verbindungen zwischen beiden Netzwerken zulässig sind.

In diesem Netzwerk befinden sich diejenigen Dateien und Ressourcen der Organisation, auf die aus dem Internet zugegriffen werden muss (E-Mail-Server, Dateiserver, CRM-Anwendungen, DNS- oder ERP-Server, Webseiten usw.). Daher richtet die DMZ a "Sicherheitszone" von mehreren Computern, die mit dem Netzwerk verbunden sind.

Was ist?

Die DMZ hat die Hauptfunktion, Computern oder Hosts zu ermöglichen, Dienste für das externe Netzwerk (E-Mail) bereitzustellen und als Schutzfilter für das interne Netzwerk, fungiert als "Firewall" und schützt sie vor böswilligen Angriffen, die die Sicherheit beeinträchtigen könnten.

DMZs werden häufig verwendet um die Computer zu lokalisieren, die als Server verwendet werden sollen, auf die über externe Verbindungen zugegriffen werden muss. Diese Verbindungen können mit Port Address Translation (PAT) gesteuert werden.

Die DMZ wird, wie gesagt, oft in Geschäftsumgebungen verwendet, kann aber auch in einem kleines Büro oder Zuhause. Die DMZ kann verwendet werden, um Firewall-Tests durchführen auf einem PC oder weil wir den von der Firma bereitgestellten Router ändern möchten.

Die Aktivierung der DMZ eines Routers kann sehr nützlich sein, wenn Sie keine Fernverbindung von außerhalb unseres Netzwerks herstellen können. Es ermöglicht uns zu sehen, was der Fehler ist, wenn wir nicht wissen, ob wir ein Portproblem, eine Anwendungskonfiguration oder einen DDNS-Fehler haben.

Wie sieht die typische Konfiguration der DMZ aus?

DMZs sind normalerweise konfiguriert mit zwei Firewall, wodurch das von ihnen geschützte Netzwerk um ein Sicherheitsplus erweitert wird. Im Allgemeinen werden sie normalerweise platziert zwischen einer Firewall das schützt vor externen Verbindungen und noch eine Firewall, den Eintrag der internen Netzwerk- oder Subnet-Firewall gefunden.

Letztendlich sind DMZs wichtige Netzwerksicherheitsfunktionen, die entwickelt wurden, um Daten zu schützen und unerwünschtes Eindringen zu verhindern.

Wie konfiguriere ich die DMZ?

Um die DMZ zu konfigurieren, muss der Benutzer a Bestimmte und eindeutige IP für den Computer, der den Dienst benötigt. Dieser Schritt ist unbedingt erforderlich, damit diese IP nicht verloren geht und für einen anderen Computer bestimmt ist. Dann sollten die folgenden Schritte befolgt werden:

- Betreten Sie das Menü DMZ-Konfiguration (Befindet sich auf dem Router. Sie können versuchen, in der Anleitung Ihres Routers danach zu suchen). Das finden wir auch im Bereich "Erweiterte Portkonfiguration".

- Wir werden die Option auswählen, die uns erlaubt Zugriffs-IP-Adresse.

- Hier werden wir Firewall entfernen dass wir uns zurückziehen wollen.

Vor- und Nachteile der Konfiguration der DMZ

Vorteil

Im Allgemeinen bietet die Konfiguration der DMZ eine höhere Sicherheit in Bezug auf die Computersicherheit, aber es sollte beachtet werden, dass der Prozess komplex und sollte nur von einem Benutzer durchgeführt werden, der über die notwendigen Kenntnisse der Netzwerksicherheit verfügt.

Im Allgemeinen konfigurieren Benutzer die DMZ, um die Leistung von Anwendungen, Programme, Videospiele oder Web- und Online-Dienste. Das Aktivieren der DMZ ist beispielsweise von Vorteil für mit Konsolen spielen, in vielen Fällen benötigen wir diese Funktionalität genau, um richtig online zu spielen und keine Probleme damit zu haben Moderate NAT und offene Ports.

DMZ-Konfiguration ermöglicht Deaktivieren Sie Dienste, die nicht verwendet werden verhindern, dass andere Personen an die Informationen gelangen die die Geräte enthalten, die mit dem Netzwerk verbunden sind.

Nachteile

Das Einrichten der DMZ ist etwas, das nicht jeder kann. Wenn Sie es also falsch machen, besteht die Möglichkeit, dass verlieren oder leiden an einer Kopie aller Informationen, die das System hat. Daher ist es unbedingt erforderlich, dass nur diejenigen diese Aktion ausführen, die sich absolut sicher sind, was sie tun.

Im Allgemeinen ist das Einrichten der DMZ sehr vorteilhaft für jene Geschäftsumgebungen, in denen es sehr notwendig ist, das Beste zu bieten Sicherheit im Konzept der Netzwerkverbindungen. Daher müssen Sie über IT-Experten verfügen, die die DMZ richtig konfigurieren.

Andernfalls kann es sehr gefährlich sein, wenn die DMZ-Bestätigung nicht sauber und detailliert durchgeführt wird und zu Verlust von Informationen unseres Teams oder anziehen böswillige externe Eingriffe. Wir empfehlen Ihnen, professionellen Computersicherheitssupport in Anspruch zu nehmen, wenn Sie sich mit diesem Problem befassen.

Und Sie, haben Sie die DMZ Ihres Routers konfiguriert? Lass es uns in den Kommentaren wissen.